Due Diligence Tecnologica a 360°

Un’analisi tecnologica più precisa e più rapida

Un approccio innovativo alla Tech Due Diligence pensato per il Private Equity, che combina strumenti specializzati, analisi dei dati ed expertise settoriale per fornire una valutazione rapida, accurata e operativa di un asset tecnologico.

Un approccio data-driven per sbloccare il valore di un investimento tech

Vaultinum offre ai fondi di Private Equity un’analisi chiara, precisa e obiettiva dei rischi e del potenziale di creazione di valore degli asset tecnologici, rispondendo direttamente alle principali sfide di investimento.

Esposizione ai rischi

Identificazione delle vulnerabilità nascoste, dei rischi di obsolescenza e delle debolezze strutturali che potrebbero impattare la valorizzazione.

Impatto finanziario

Stima dei costi di remediazione (CapEx/OpEx) e analisi di fattibilità delle raccomandazioni proposte.

Scalabilità e integrazione

Valutazione della capacità di supportare la crescita, integrarsi post-acquisizione e sostenere i piani di sviluppo.

Efficienza operativa

Identificazione dei driver di ottimizzazione dei costi, miglioramento delle performance tecnologiche e impatto sull’EBITDA.

Una combinazione unica di strumenti, dati ed esperti

Una Due Diligence IT a 360°

Vaultinum offre un’analisi multidimensionale dell’asset tecnologico, integrando anche una valutazione delle performance dei team e del loro impatto sui risultati finanziari dell’azienda.

Scalabilità dell’infrastruttura

- Impresa o SaaS

- Architettura

- Rafforza la preparazione

Scalabilità del software

- Debito tecnologico

- Valutazione del ciclo di sviluppo (SDLC)

- Prestazioni dei team

Cybersicurezza

- Livello di preparazione alla cybersicurezza

- Vulnerabilità nel codice sorgente

- Impronta digitale della rete

Open Source

- Inventario del software open source

- Rischi di PI nella cronologia Git

- Conformità alle licenze software

Valore e integrità dei dati

- Raccolta dei dati

- Utilizzo dei dati

- Valore dei dati

Ottimizzazione finanziaria

- Efficienza

- Costo del cloud

- Costi di manutenzione

Maturità dell’IA

- Livello di maturità dell’asset

- Rischi e bias

- Ottimizzazione dei modelli

Disruption dell’IA

- Impatto degli attori dell’IA

- L’IA come leva di trasformazione

Si fidano della nostra competenza

I nostri clienti Tech Due Diligence

Il nostro approccio alla Tech Due Diligence

Un processo di due diligence basato sui dati, fluido e operato sulla nostra piattaforma sicura

01

Valutazione online per analizzare processi e governance aziendale

02

Scansione del codice sorgente e Data Room

03

Data room e revisione da parte di esperti

04

Consegna del rapporto di Tech Due Diligence e piano d’azione

01

Valutazione online per analizzare processi e governance aziendale

- Postura di cybersicurezza

- Sviluppo software e infrastruttura IT

- Conformità PI dei software di terze parti

- Protezione dei dati personali

- Maturità dell’IA

- Roadmap di prodotto

La nostra piattaforma fornisce un rapporto dettagliato che include un benchmark rispetto agli standard di mercato, un’identificazione precisa delle opportunità e delle vulnerabilità, oltre a raccomandazioni operative mirate.

02

Scansione del codice sorgente e Data Room

Raccogliamo informazioni attraverso i nostri scanner e la data room:

- Vulnerabilità informatiche (CVE, CWE)

- Informazioni disponibili pubblicamente

- Scalabilità del software

- Scalabilità dell’infrastruttura

- Pulizia e maturità del codice

- Dipendenze da componenti Open Source

- Optional add-ons include penetration testing and

Il Pen-test e l’analisi FinOps, disponibili come opzione, possono integrare e approfondire l’analisi proposta.

03

Data room e revisione da parte di esperti

Un incontro con i nostri esperti specializzati per:

- Allineare le osservazioni agli obiettivi strategici

- Identificare le leve per la riduzione dei rischi

- Valutare l’ambiente tecnologico, la scalabilità e la fattibilità dell’integrazione

- Definire i piani d’azione e le tempistiche di correzione

- Analizzare le sfide legate alla sicurezza, alla conformità e ai rischi operativi a lungo termine

04

Consegna del rapporto di Tech Due Diligence e piano d’azione

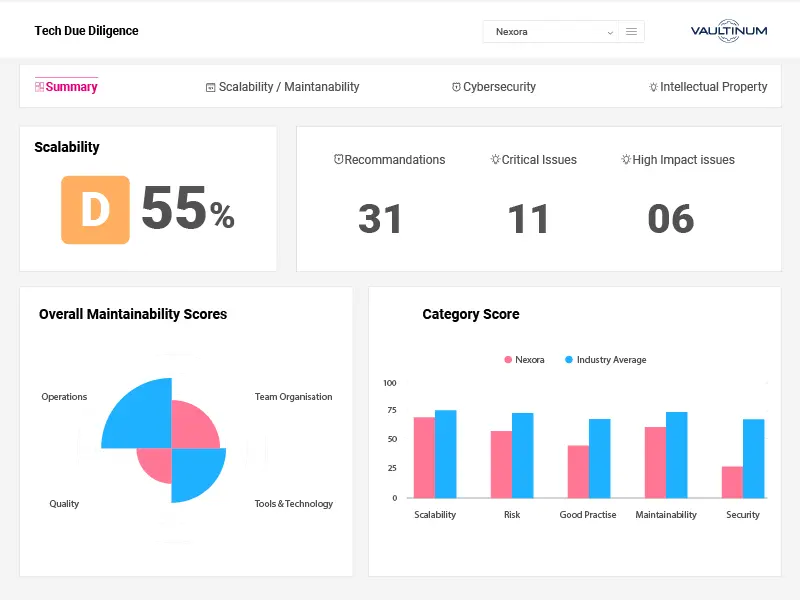

Il rapporto fornisce una visione approfondita su:

- La scalabilità dell’asset tecnologico, la sua compatibilità con il cloud e il suo potenziale evolutivo

- La valutazione dei rischi OPEX / CAPEX

- L’analisi bottom-up per una maggiore precisione

- La contestualizzazione dei rischi e delle raccomandazioni

Valutare il team di sviluppo e i suoi processi

Le prestazioni di un team di sviluppo influiscono direttamente sulla scalabilità tecnologica e sulla creazione di valore. La nostra Tech Due Diligence (TDD) va oltre il classico audit IT, includendo una valutazione operativa delle performance del team tech, della sua stabilità e della sua efficienza.

Evoluzione della dimensione del team nel tempo

Analizziamo la correlazione tra la crescita della base di codice e il numero di sviluppatori. Un disequilibrio può rivelare inefficienze o un accumulo di debito tecnico.

Analisi del turnover degli sviluppatori e rischio legato alle figure chiave

Un alto tasso di turnover può compromettere i progetti e causare una perdita di know-how. Il monitoraggio di questo indicatore aiuta a identificare i rischi legati alla retention dei talenti e alla dipendenza da figure chiave.

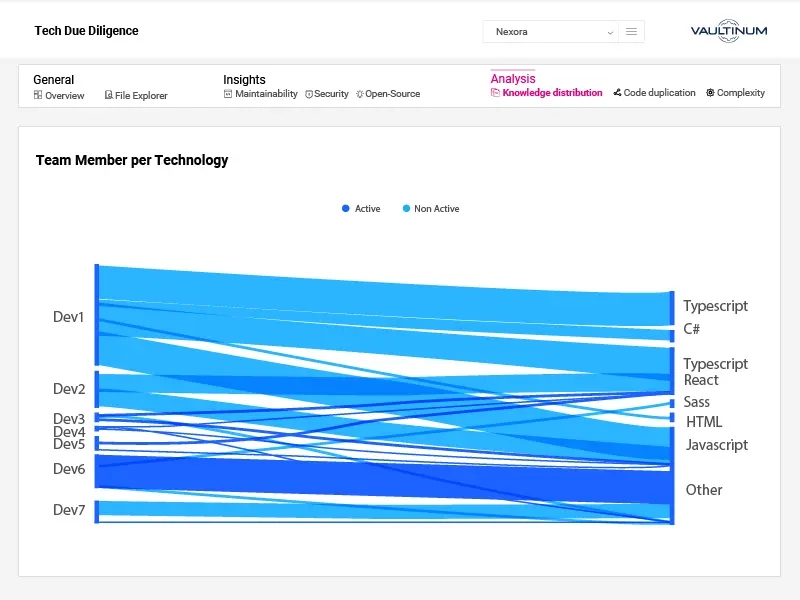

Valutazione della distribuzione delle competenze tra progetti e tecnologie

Una concentrazione eccessiva delle competenze su pochi sviluppatori può comportare rischi operativi. Analizziamo la distribuzione delle competenze nel team per migliorare l’agilità delle squadre

Performance individuale

La frequenza dei commit rappresenta un primo indicatore della distribuzione del carico di lavoro e dell’efficienza individuale, permettendo di identificare eventuali squilibri o inefficienze organizzative.

Una piattaforma all-in-one per monitorare la performance tecnologica

La piattaforma di Vaultinum centralizza tutti i dati essenziali per la Tech Due Diligence, offrendo ai gestori di fondi un accesso sicuro per monitorare e analizzare i KPI post Tech Due Diligence.

Dataroom sicura per la gestione riservata dei documenti

Accesso e download online per un monitoraggio continuo

Upload sicuro del codice per garantire l’integrità dei dati

Report completi dei code scans con analisi dettagliate

Rapporto per investitori sulla Tech Due Diligence

Dashboard interattiva per un’analisi globale delle performance del portafoglio

Reinventare la Due Diligence

In Vaultinum, conosciamo a fondo i rischi legati agli investimenti tecnologici. La nostra missione: aiutare gli investitori a osare con prudenza – Dare With Care.

Il nostro approccio unico alla Tech Due Diligence combina strumenti avanzati e analisi basate sui dati con l’expertise dei nostri specialisti, fornendo rapidamente raccomandazioni operative. Questo metodo integrato offre una visione multidimensionale dei rischi, favorendo l’ottimizzazione tecnologica e la creazione di valore a lungo termine.

Grazie alle nostre analisi, gli investitori identificano con precisione i driver di crescita e le leve strategiche per migliorare l’EBITDA. Il nostro team trasforma gli indicatori tecnologici in asset finanziari e vi guida nell’ottimizzazione dell’impatto della tecnologia sulle vostre performance economiche.

Come condurre un audit IT senza accesso al codice sorgente?

Che siate in fase di pre-acquisizione o che la società target non possa condividere il proprio codice, Vaultinum vi offre analisi strategiche per valutare la maturità e i rischi della tecnologia.

Rapporto Red Flag

- Analisi dei rischi con o senza scansione del codice

- Valutazione comparativa delle performance tecnologiche

- Identificazione dei rischi critici e delle vulnerabilità

- Profilazione tecnologica basata su un’analisi non intrusiva

Analisi del codice con Docker

- Garantisce la riservatezza del codice eseguendolo localmente

- Facile da implementare su qualsiasi infrastruttura compatibile

- Consente un audit approfondito degli aspetti più critici dell’architettura

Dare with care

Oltre la Tech Due Diligence: una visione globale dei rischi

Oltre ai nostri servizi di Tech Due Diligence, offriamo audit complementari per fornire una valutazione completa dei rischi tecnologici.

RGPD

Analisi delle pratiche di conformità al Regolamento Generale sulla Protezione dei Dati, con raccomandazioni sulla governance e sulla messa in conformità.

Ricerca di Proprietà Intellettuale

Valutazione degli asset di PI, oltre ai software di terze parti, includendo marchi, nomi di dominio, brevetti e governance dei diritti di proprietà intellettuale.

ESG

Report di performance ESG basato sulle risposte fornite al questionario online sulla piattaforma, elaborato dai nostri esperti.

Network Footprint

Processo di ricognizione non intrusivo per valutare la cybersicurezza dell’azienda target dall’esterno, primo passo per individuare potenziali vulnerabilità.

Offriamo una prospettiva globale, combinando analisi e strategia, per aiutare gli investitori a valutare i rischi e il potenziale di creazione di valore dell’asset tecnologico.”

Philippe Thomas, CEO di Vaultinum

Scelto da investitori e leader del settore Tech

Checklist per la Due Diligence Tecnologica

Le domande fondamentali da non trascurare durante una Tech Due Diligence

FAQ Due Diligence Tecnologica

Che cos’è la Due Diligence Tecnologica (TDD)?

La due diligence tecnologica è una valutazione strutturata degli asset tecnologici di un’azienda: la sua architettura software, la qualità del codice e le capacità ingegneristiche. Generalmente condotta nell’ambito di un’operazione di finanziamento, di acquisizione o di partnership strategica, mira a determinare se le fondamenta tecniche sono allineate con il piano di sviluppo, capaci di sostenere la crescita e sufficientemente solide per rispondere alle esigenze in materia di rischio, operatività e proprietà intellettuale.

L’analisi riguarda in particolare l’architettura software, lo stato del codice sorgente, la capacità di scalare, la cybersicurezza, l’infrastruttura, l’organizzazione dei team, i processi di sviluppo, così come l’utilizzo di componenti terzi o open source.

Per le aziende a forte componente tecnologica, questa valutazione rappresenta una tappa imprescindibile: consente agli investitori di comprendere meglio la maturità tecnica dell’azienda, di anticipare eventuali punti di fragilità e di valutare se i futuri investimenti nello stack tecnologico saranno di natura difensiva o orientati alla creazione di valore.

Quali tipi di vulnerabilità vengono rilevati durante l’analisi del codice in una Due Diligence Tecnologica?

L’analisi del codice effettuata nell’ambito di una due diligence tecnologica consente di identificare un ampio spettro di vulnerabilità e fattori di rischio, secondo tre assi principali: la sicurezza, la qualità del software e la proprietà intellettuale.

Dal punto di vista della sicurezza, mette in evidenza la presenza di vulnerabilità note (CVE – Common Vulnerabilities and Exposures) all’interno delle dipendenze di terze parti, pratiche di codifica rischiose, credenziali hardcoded o meccanismi di cifratura mal configurati.

Per quanto riguarda la qualità e la manutenibilità, l’analisi rileva elementi quali un’eccessiva complessità del codice, porzioni inutilizzate, duplicazioni o strutture tecniche fragili, che possono ostacolare la scalabilità o contribuire all’aumento del debito tecnico.

Infine, sul piano della proprietà intellettuale, la scansione identifica l’utilizzo di componenti open source soggetti a licenze restrittive (ad esempio GPL o AGPL) o privi di tracciabilità certa — aspetti determinanti per prevenire rischi di non conformità o di contaminazione del patrimonio software.

Queste analisi forniscono agli investitori una visibilità preziosa sulla solidità, la manutenibilità e la sicurezza giuridica dell’asset software in oggetto.

Qual è la durata di un audit di Due Diligence Tecnologica?

La durata di un audit di due diligence tecnologica varia in funzione dell’ampiezza e della complessità dell’azienda valutata: numero di prodotti, dimensione del team tecnico, maturità dello stack tecnologico, disponibilità della documentazione e qualità dell’accesso alle informazioni.

Nel caso di un’azienda SaaS mono-prodotto dotata di documentazione ben strutturata, l’audit può generalmente essere completato in 2 o 3 settimane. Per piattaforme multi-prodotto, società che integrano sistemi legacy o che dispongono di codice voluminoso e scarsamente documentato, il processo può estendersi fino a 4 settimane o oltre.

Vaultinum ottimizza ogni audit combinando una raccolta strutturata dei dati, analisi automatizzate del codice e dell’infrastruttura, oltre a interviste mirate con i team. Questo approccio ci consente di produrre deliverable dettagliati entro tempistiche compatibili con le esigenze di calendario delle operazioni, senza compromessi sulla rigore né sulla profondità dell’analisi.

Quando è il momento giusto per effettuare una Due Diligence Tecnologica?

La due diligence tecnologica dovrebbe idealmente essere avviata prima dell’ingresso in fase di esclusiva, nelle fasi avanzate o di conferma di un’operazione, ovvero in un momento in cui l’intenzione di investimento è chiara, ma prima che le condizioni definitive siano definite.

Per un investitore o un acquirente, questa tempistica consente di integrare i rischi tecnici individuati nella valutazione, nella strutturazione dell’operazione o negli scenari di integrazione. Nel contesto di partnership strategiche o di investimenti di minoranza, la TDD può intervenire anche in una fase precedente, al fine di verificare la solidità della piattaforma tecnologica prima di proseguire con un’eventuale integrazione commerciale più approfondita.

Posticipare eccessivamente questo esercizio può generare vincoli di tempo, riducendo la capacità di intervento in caso di criticità emerse. Al contrario, avviarlo con anticipo consente una valutazione più serena della scalabilità, della cybersicurezza, delle esposizioni legate alla proprietà intellettuale e dei fabbisogni tecnologici post-operazione.

Perché la Due Diligence Tecnologica è determinante nelle operazioni di M&A?

In un’operazione di fusione-acquisizione, la due diligence tecnologica svolge un ruolo chiave nel validare la capacità della tecnologia target di sostenere la tesi di investimento. Consente di identificare i punti critici tecnici — debito tecnologico, limiti di scalabilità, vulnerabilità in ambito cybersicurezza o rischi legati alla proprietà intellettuale — che potrebbero influenzare l’integrazione, i fabbisogni di investimento post-closing o la creazione di valore nel lungo termine.

Per l’acquirente, la TDD offre una visione chiara della solidità del prodotto: è sostenibile, manutenibile, allineato con gli obiettivi strategici? Oppure richiede una revisione profonda? L’analisi permette inoltre di verificare la conformità e la tracciabilità dei componenti software critici, in particolare quelli soggetti a licenze open source.

In sintesi, la due diligence tecnologica rappresenta una leva di mitigazione dei rischi legati alla transazione, riducendo il rischio di sorprese dopo l’acquisizione e permettendo di adattare in modo più preciso la strutturazione del deal, soprattutto nei casi di acquisizioni con una forte componente tecnologica o software.

In che modo la Due Diligence Tecnologica facilita l’integrazione post-acquisizione?

La due diligence tecnologica rappresenta una base strategica per un’integrazione post-acquisizione efficace, grazie all’identificazione preventiva delle sfide tecniche, organizzative e operative, ben prima della finalizzazione dell’operazione.

Essa fa emergere gli eventuali ostacoli all’integrazione: architetture incompatibili, infrastrutture inefficienti, processi di deployment fragili o una dipendenza da competenze chiuse in silos — tutti elementi che possono compromettere la scalabilità, la manutenibilità o l’integrazione fluida della tecnologia acquisita nell’ambiente dell’acquirente.

L’audit consente inoltre di definire rapidamente le priorità: allineamento dei team tecnici, allocazione delle risorse o razionalizzazione delle roadmap. Distinguendo ciò che deve essere evoluto da ciò che può essere mantenuto, contribuisce a una pianificazione dell’integrazione più realistica, riduce i rischi esecutivi e accelera il raggiungimento delle sinergie.

In una logica di strategia piattaforma, la TDD permette di garantire che l’acquisizione rafforzi — e non complichi — l’ecosistema tecnologico esistente.

I nostri ultimi articoli

Due Diligence Tecnologica a 360°

Parla con il nostro team