Due Diligence Technologique à 360°

Un audit de la tech plus précis et plus rapide

Une approche différente de la tech due diligence au service du Private Equity, qui associe outils spécialisés, analyse de data et expertise métier pour livrer une analyse rapide, précise et opérationnelle d’un actif technologique.

Une approche data-driven pour libérer la valeur d’un investissement tech

Vaultinum propose aux fonds de private equity une analyse claire, précise et objective des risques et du potentiel de création de valeur des actifs technologiques, répondant ainsi directement à leurs principaux enjeux d’investissement

Exposition aux risques

Identification des vulnérabilités cachées, des risques d’obsolescence et des faiblesses structurelles susceptibles d’impacter la valorisation.

Impact financier

Estimation des coûts de remédiation (CapEx/OpEx) et étude de faisabilité des recommandations proposées.

Scalabilité et intégration

Capacité à accompagner la croissance, à s’intégrer post-acquisition et à soutenir les plans de developpement.

Efficacité opérationnelle

Détection des leviers d’optimisation de coûts, d’amélioration des performances technologiques et de l’EBITDA.

Une combinaison unique d’outils, data et d’experts.

Analyse approfondie de la Due Diligence IT

Vaultinum propose une analyse multidimensionnelle de l’actif technologique, en y intégrant notamment une évaluation de la performance des équipes et son impact sur la performance financière de l’entreprise.

Scalabilité de l’infrastructure

- Entreprise ou SaaS

- Architecture

- Build up

Scalabilité logicielle

- Dette technique

- Évaluation du cycle de développement (SDLC)

- Performance des équipes

Cybersécurité

- Niveau de préparation

- Vulnérabilités du code

- Network footprint

Open Source

- Inventaire des composants OSS

- Risques liés à la PI dans l’historique Git

- Conformité aux licences

Valeur et intégrité des données

- Collecte des données

- Utilisation des données

- Valeur des données

FinOps

- Optimisation des coûts liés au cloud

- Efficacité économique des dépenses IT

- Alignement avec la stratégie de croissance

Maturité de l'IA

- Maturité du modèle

- Complexité du modèle

- Optimisation et précision

Disruption par l’IA

- Impact des acteurs de l’IA

- L’IA comme levier de transformation

Ils nous font confiance

Nos clients en Due Diligence Technologique

Notre approche de la Tech Due Diligence

Un processus de Due Diligence Technologique fluide et piloté par la data, pour aller plus loin, plus vite.

01

Online assessment

02

Scan du code source et Network Footprint

03

Dataroom et analyse d’expert

04

Rapport de Due Diligence Technologique

01

Online assessment pour évaluer les processus et la gouvernance

- Etat des lieux de la cybersécurité

- Développement logiciel et infrastructure IT

- Conformité PI des logiciels tiers

- Protection des données personnelles

- Maturité de l’IA

- Feuille de route produit

Notre plateforme délivre un rapport complet incluant un benchmark par rapport aux standards du marché, une identification précise des opportunités et vulnérabilités et des recommandations opérationnelles.

02

Scan du code source et Network Footprint

Nous collectons des informations via nos scanners et la dataroom :

- Vulnérabilités de cybersécurité (CVE, CWE)

- Informations accessibles publiquement

- Scalabilité du logiciel

- Scalabilité de l’infrastructure

- Hygiène et maturité du code

- Analyse des dépendances open source (OSS)

Le Pen-test et FinOps, disponibes en option, pour renforcer l’analyse proposée.

03

Dataroom et analyse d'expert

Un entretien avec nos experts spécialisés pour :

- Identifier les facteurs atténuants et les leviers de réduction des risques

- Analyser les risques liés à la sécurité, à la conformité et à l’exploitation à long terme

- Évaluer l’environnement technologique, la scalabilité et la faisabilité de l’intégration

- Évaluer la dette technique

- Identifier les atouts des actifs technologiques et de la roadmap produit

- Aligner les recommandations sur les objectifs stratégiques de l’entreprise

04

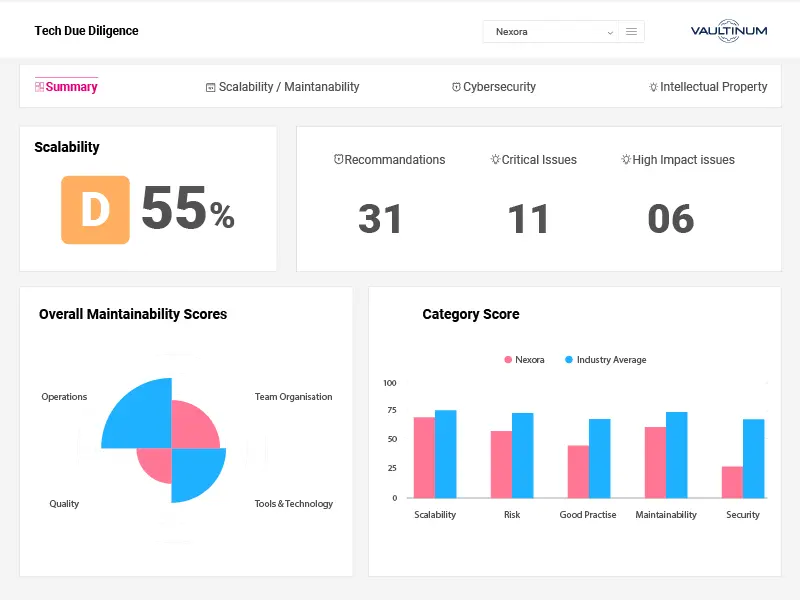

Rapport de due diligence technologique

Un rapport de risques détaillé accompagné d’un plan d’action, mettant en lumière les zones d’exposition et les leviers de création de valeur, fondé sur l’analyse de :

- La scalabilité technologique, la maturité cloud et la pertinence de la tech stack

- La performance et le leadership des équipes techniques

- Les risques de cybersécurité et les enjeux de conformité open source

- La dette technique avec une projection de son impacts OPEX et CAPEX

- Les risques de dépréciation de la valeur liés aux actifs technologiques et les axes d’optimisation identifiés

Evaluer l’équipe de développement et ses processus

La performance d’une équipe de développement impacte directement la scalabilité technologique et la création de valeur. Notre TDD va au delà de l’audit IT, en incluant une évaluation opérationnelle de la performance des équipes tech, de leur stabilité et de leur efficacité.

Evolution de la taille de l’équipe dans le temps

Nous analysons l’adéquation entre la croissance de la base de code et le nombre de développeurs. Un déséquilibre peut révéler des inefficacités ou une accumulation de dette technique.

Mesure du turnover des développeurs et du risque sur les personnes clés

Un taux de départ élevé peut perturber les projets et engendrer des pertes de savoir-faire. Le suivi de cet indicateur permet d’identifier les risques de rétention des talents ou de dépendance à certains développeurs.

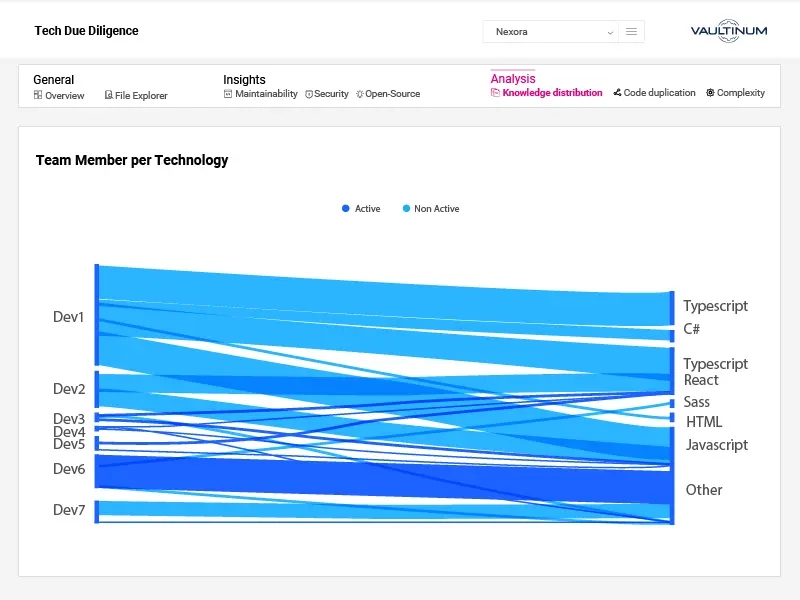

Répartition des connaissances

Une concentration excessive des expertises sur un nombre restreint de développeurs peut générer des risques opérationnels. Nous analysons la répartiton des compétences au sein des équipes pour renforcer leur agilité.

Performance individuelle

La fréquence des commits constitue un premier indicateur du partage de la charge de travail et de l’efficacité individuelle, permettant d’identifier d’éventuelles disparités ou inefficacités organisationnelles.

Une plateforme tout-en-un pour monitorer la performance technologique

La plateforme de Vaultinum centralise toutes les données essentielles à la Tech Due Diligence, offrant aux gestionnaires de fonds un accès sécurisé pour suivre et analyser les KPIs post Tech Due Diligence

Dataroom sécurisée pour la gestion confidentielle des documents

Accès aux questionnaires en ligne pour un monitoring continu

Upload sécurisé du code

Rapports complets des scans de code

Rapport investisseur de Tech Due Diligence

Tableau de bord pour une analyse globale des performances du portefeuille

Réinventer la Due Diligence

Chez Vaultinum, nous connaissons parfaitement les risques liés aux investissements tech. Notre mission : aider les investisseurs à oser avec prudence – Dare With Care.

Notre approche unique de la Tech Due Diligence combine l’utilisation d’outils et de data aux analyses de nos experts pour fournir rapidement des recommandations opérationnelles. Cette méthode intégrée offre une vision multidimensionnelle des risques et favorise l’optimisation technologique et la création de valeur à long terme. En s’appuyant sur nos analyses, les investisseurs savent quels leviers activer pour créer de la croissance et améliorer leur EBITDA.

Notre équipe est là pour transformer les indicateurs technologiques en leviers financiers et vous montrer comment optimiser l’impact de la tech sur votre EBITDA.

Comment réaliser un audit IT sans accès au code source ?

Que vous soyez en phase de pré-acquisition ou que la cible ne soit pas en mesure de partager son code, Vaultinum peut vous éclairer sur la technologie

Rapport Red Flag

- Analyse des risques avec ou sans scan du code

- Évaluation comparative des performances technologiques

- Identification des risques majeurs et des vulnérabilités

- Profilage basé sur une analyse non intrusive

Analyse du code avec Docker

- Préserve la confidentialité du code en l’exécutant localement

- Déploiement facile sur une infrastructure compatible

- Permet d’auditer les points les plus structurants

Dare with care

Au-delà de la Due Diligence Technologique : une vision globale des risques

En complément de nos services de Due Diligence Technologique, nous proposons d’autres types audits pour compléter l’évaluation des risques technologiques.

Conformité RGPD et gouvernance des données

Evalue les pratiques de gestion des données au sein de la société cible et formule des recommandations opérationnelles en matière de gouvernance et de conformité.

Recherche de propriété intellectuelle

Evaluation des actifs de PI, au-delà des logiciels tiers, incluant les marques et noms de domaine, les brevets et la gouvernance des droits de PI.

Analyse ESG

S’appuie sur notre questionnaire ESG, conçu avec des experts du secteur, pour générer une évaluation ESG, permettant de guider les décisions d’investissement responsables.

Analyse Network Footprint

Processus de reconnaissance non intrusif pour tester la résistance de l’entreprise cible depuis l’extérieur, première étape pour identifier les vulnérabilités de cybersécurité.

Nous offrons une perspective globale, alliant analyse et stratégie, pour aider les investisseurs à évaluer les risques et le potentiel de création de valeur de l’actif technologique. »

Philippe Thomas, CEO de Vaultinum

Recommandé par les leaders de la tech

Checklist Tech Due Diligence

Les questions essentielles à avoir en tête lors d’une Tech Due Diligence.

FAQ Tech Due Diligence

Qu’est-ce que la Due Diligence Technologique (TDD) ?

La due diligence technologique est une évaluation structurée des actifs technologiques d’une entreprise : son architecture logicielle, la qualité de son code, et ses capacités d’ingénierie. Réalisée en général dans le cadre d’un financement, d’une acquisition ou d’un partenariat stratégique, elle vise à déterminer si les fondations techniques sont alignées avec le plan de développement, capables de soutenir la croissance, et suffisamment solides pour répondre aux exigences en matière de risques, d’opérations et de propriété intellectuelle. L’analyse couvre notamment l’architecture logicielle, l’état du code source, la capacité de montée en charge, la cybersécurité, l’infrastructure, l’organisation des équipes, les processus de développement, ainsi que l’usage de composants tiers ou open source. Pour les entreprises à forte composante technologique, cette évaluation constitue un passage incontournable : elle permet aux investisseurs de mieux appréhender la maturité technique de la société, d’anticiper les éventuels points de fragilité, et d’évaluer si les investissements futurs dans la stack technologique seront plutôt défensifs ou créateurs de valeur.

Quels types de vulnérabilités sont détectés lors de l’analyse de code en Due Diligence Technologique ?

L’analyse de code réalisée dans le cadre d’une due diligence technologique permet d’identifier un large spectre de vulnérabilités et de facteurs de risque, selon trois axes principaux : la sécurité, la qualité logicielle, et la propriété intellectuelle. Sur le plan de la sécurité, elle met en évidence la présence de vulnérabilités connues (CVE – Common Vulnerabilities and Exposures) au sein des dépendances tierces, des pratiques de codage à risque, des identifiants codés en dur, ou encore des mécanismes de chiffrement mal configurés. Du point de vue de la qualité et de la maintenabilité, l’analyse détecte des éléments tels que la complexité excessive du code, les portions inutilisées, la duplication, ou encore des structures techniques peu pérennes susceptibles de freiner la scalabilité ou d’accroître la dette technique. Enfin, sur le volet de la propriété intellectuelle, le scan identifie l’usage de composants open source soumis à des licences restrictives (par exemple GPL ou AGPL), ou dont la traçabilité est incertaine — des éléments déterminants pour prévenir tout risque de non-conformité ou de contamination du patrimoine logiciel. Ces diagnostics fournissent aux investisseurs une visibilité précieuse sur la pérennité, la maintenabilité et la sécurité juridique de l’actif logiciel concerné.

Quelle est la durée d’un audit de Due Diligence Technologique ?

La durée d’un audit de due diligence technologique varie en fonction de l’ampleur et de la complexité de l’entreprise évaluée : nombre de produits, taille de l’équipe technique, maturité de la stack technologique, disponibilité de la documentation et qualité de l’accès aux informations. Dans le cas d’une entreprise SaaS mono-produit disposant de supports bien structurés, l’audit peut généralement être mené à bien en 2 à 3 semaines. Pour des plateformes multi-produits, des sociétés intégrant des systèmes hérités, ou dont le code est volumineux et peu documenté, le processus peut s’étendre à 4 semaines ou davantage. Vaultinum optimise chaque audit en combinant une collecte de données structurée, des analyses automatisées du code et de l’infrastructure, ainsi que des entretiens ciblés avec les équipes. Cette approche nous permet de produire des livrables détaillés dans des délais compatibles avec les contraintes de calendrier des transactions, sans compromettre la rigueur ni la profondeur de l’analyse.

À quel moment faut-il réaliser une Due Diligence Technologique ?

La due diligence technologique doit idéalement être engagée avant l’entrée en phase d’exclusivité, lors des étapes avancées ou de confirmation d’une opération, c’est-à-dire à un moment où l’intention d’investissement est claire, mais avant que les conditions définitives ne soient arrêtées. Pour un investisseur ou un acquéreur, cette temporalité permet d’intégrer les risques techniques identifiés dans la valorisation, la structuration de l’opération, ou encore dans les scénarios d’intégration. Dans le cadre de partenariats stratégiques ou d’investissements minoritaires, la TDD peut intervenir plus tôt, afin de s’assurer de la solidité de la plateforme technologique avant de poursuivre un rapprochement commercial approfondi. Repousser cet exercice trop tard dans le processus peut conduire à des délais contraints, limitant ainsi la capacité d’action en cas de découverte. À l’inverse, l’initier en amont permet une évaluation plus sereine de la scalabilité, de la cybersécurité, des expositions liées à la propriété intellectuelle, et des besoins d’investissement technologique post-transaction.

Pourquoi la Due Diligence Technologique est-elle déterminante dans les opérations de M&A ?

Dans une opération de fusion-acquisition, la due diligence technologique joue un rôle clé pour valider la capacité de la technologie cible à soutenir la thèse d’investissement. Elle permet d’identifier les points de friction techniques dette technologique, limites de scalabilité, vulnérabilités en cybersécurité, ou encore risques liés à la propriété intellectuelle susceptibles d’impacter l’intégration, les besoins en investissements post-closing ou la création de valeur à long terme. Pour l’acquéreur, la TDD apporte une vision claire sur la robustesse du produit : est-il pérenne, maintenable, aligné avec les objectifs stratégiques ? Ou nécessite-t-il une refonte en profondeur ? L’analyse permet également de vérifier la conformité et la traçabilité des composants logiciels clés, notamment ceux sous licences open source. En synthèse, la due diligence technologique constitue un levier de sécurisation de la transaction, en réduisant le risque de mauvaises surprises post-acquisition, tout en permettant d’ajuster plus finement la structuration du deal en particulier dans les acquisitions à forte composante technologique ou logicielles.

En quoi la Due Diligence Technologique facilite-t-elle l’intégration post-acquisition ?

La due diligence technologique constitue un socle stratégique pour une intégration post-acquisition réussie, en identifiant en amont les enjeux techniques, organisationnels et opérationnels, bien avant la finalisation de l’opération. Elle met en lumière les éventuels obstacles à l’intégration : architectures incompatibles, infrastructures peu efficientes, processus de déploiement fragiles, ou dépendance à une expertise cloisonnée autant de facteurs susceptibles d’entraver la montée en charge, la maintenabilité ou l’intégration fluide de la technologie acquise dans l’environnement de l’acquéreur. L’audit permet également de définir rapidement les priorités : alignement des équipes techniques, allocation des ressources, ou encore rationalisation des feuilles de route. En distinguant ce qui devra évoluer de ce qui peut être conservé, il contribue à une planification d’intégration plus réaliste, limite les risques d’exécution et accélère l’atteinte des synergies. Dans une logique de stratégie plateforme, la TDD permet de s’assurer que l’acquisition vient renforcer, et non compliquer, l’écosystème technologique existant.

Nos derniers articles

Due Diligence Technologique

Contactez nos experts