Due Diligence Tecnológica 360°

Información profunda y rápida sobre la tecnología

El enfoque de Vaultinum en Due Diligence Tecnológica es único. A través de la combinación de herramientas, datos y análisis de expertos, proporcionamos analisis más profundos, rápidos y accionables, ayudando a los inversores de capital privado a evaluar y potenciar el valor tecnológico.

Un enfoque basado en datos para maximizar el valor de las inversiones tecnológicas

Vaultinum proporciona a los inversores de capital privado una evaluación clara y basada en datos sobre los riesgos y el potencial valor de un activo tecnológico, abordando las principales riesgos de inversión.

Exposición al riesgo

Identificación de vulnerabilidades ocultas, riesgos de obsolescencia y debilidades estructurales que pueden afectar la valoración.

Impacto en costes

Cuantificación de los costos de remediación (CapEx/OpEx) y evaluación de la viabilidad e impacto de las estrategias de mitigación.

Escalabilidad e integración

Análisis de la capacidad de la tecnología para sostener el crecimiento, integrarse tras la compra y alinearse con planes de expansión.

Eficiencia operativa

Detección de oportunidades de reducción de costes, optimización del rendimiento y estrategias para mejorar el EBITDA.

Una combinación única de herramientas, datos y expertos

Análisis integral de Due Diligence Tecnológica

Vaultinum realiza una evaluación multidimensional para ofrecer una visión completa de la tecnología, incluyendo su impacto en el capital humano y el rendimiento financiero.

Escalabilidad de la infraestructura

- Enterprise o SaaS

- Arquitectura

- Preparación para el crecimiento

Escalabilidad del software

- Deuda técnica

- Evaluación del ciclo de vida del desarrollo de software (SDLC)

- Rendimiento del equipo

Ciberseguridad

- Nivel de preparación

- Vulnerabilidades en el código

- Huella de red

Código Open Source

- Inventario de software de código abierto (OSS)

- Riesgos de PI en el historial de Git

- Cumplimiento de licencias de software

Valor e integridad de los datos

- Recopilación de datos

- Uso de los datos

- Valor de los datos

Optimización financiera

- Optimización de costes en la nube

- Eficiencia en los costes tecnológicos

- Alineación con la estrategia de crecimiento

Madurez de la IA

- Nivel de madurez del activo

- Riesgos y sesgos

- Optimización del modelo

Disrupción de la IA

- Impacto de los actores de IA

- IA como facilitador

Confían en nuestra experiencia

Nuestros Due Diligence Tecnológica clientes

Nuestro Enfoque de Due Diligence

Un proceso de Due Diligence Tecnológica ágil y basado en datos, ejecutado en nuestra plataforma segura.

Combinamos análisis cuantitativo con valoraciones de expertos para una análisis completo y preciso.

01

Encuestas online para analizar procesos y gobernanza

02

Análisis del código fuente y huella digital de red

03

Sala de datos y Contextualización con expertos

04

Informe de due diligence tecnológica para inversores

01

Encuestas online para analizar procesos y gobernanza

- Nivel de ciberseguridad

- Desarrollo de software e infraestructura de TI

- Cumplimiento de propiedad intelectual en software de terceros

- Privacidad de datos

- Madurez de la IA

- Hoja de ruta del producto

Nuestra plataforma online proporciona insights rápidos al comparar los resultados con los estándares de la industria, identificando oportunidades y vulnerabilidades. Además, genera un informe automatizado con recomendaciones estratégicas.

02

Análisis del código fuente y huella digital de red

Recopilamos información a través de múltiples escáneres y documentación del data room, evaluando:

- Vulnerabilidades cibernéticas (CVE, CWE)

- Información pública disponible

- Escalabilidad del software

- Escalabilidad de la infraestructura tecnológica

- Higiene y madurez del código fuente

- Dependencias de software de código abierto

Opcional: Pruebas de penetración y evaluación FinOps para una visión aún más completa.

03

Sala de datos y Contextualización con expertos

Entrevista con nuestros especialistas para:

- Identificar factores mitigantes y estrategias de reducción de riesgos.

- Analizar los riesgos de seguridad, cumplimiento normativo y sostenibilidad operativa a largo plazo

- Evaluar el entorno tecnológico, su escalabilidad y la viabilidad de integración

- Evaluar la deuda técnica acumulada

- Identificar los factores de valor y las oportunidades asociadas a la tecnología y su hoja de ruta

- Alinear los hallazgos con los objetivos estratégicos del negocio

04

Informe de due diligence tecnológica para inversores

Un informe integral de riesgos y un plan de acción con insights clave sobre:

- Escalabilidad tecnológica, preparación para entornos cloud y eficiencia del stack tecnológico

- Desempeño del equipo técnico y calidad del liderazgo

- Riesgos cibernéticos y problemas de cumplimiento en software de código abierto

- Deuda técnica con proyecciones de impacto en OPEX y CAPEX

- Riesgos de erosión de valor asociados a la tecnología y oportunidades de optimización

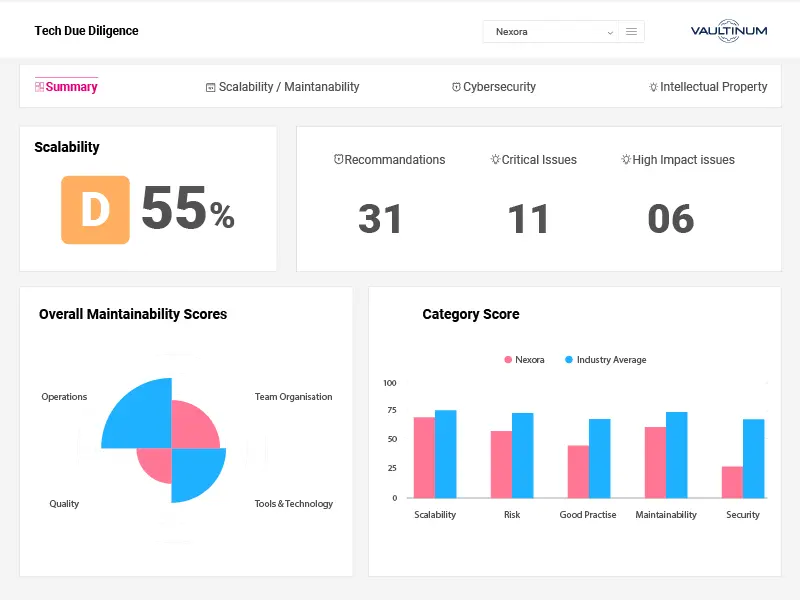

Evaluación del equipo de desarrollo y sus procesos

El rendimiento del equipo de desarrollo impacta directamente en la escalabilidad tecnológica y en la creación de valor. Nuestra evaluación técnica va más allá de una auditoría IT tradicional, al integrar un análisis operativo de la eficacia, estabilidad y desempeño del equipo tecnológico.

Evolución del tamaño del equipo a lo largo del tiempo

Analizamos la relación entre el crecimiento del código fuente y el número de desarrolladores. Un desajuste entre ambos puede revelar ineficiencias estructurales o una acumulación significativa de deuda técnica.

Tasa de rotación y riesgo asociado a perfiles clave

Una alta rotación puede afectar negativamente a los proyectos y provocar pérdida de conocimiento crítico. El seguimiento de este indicador permite anticipar riesgos de retención del talento o dependencia excesiva de ciertos desarrolladores clave.

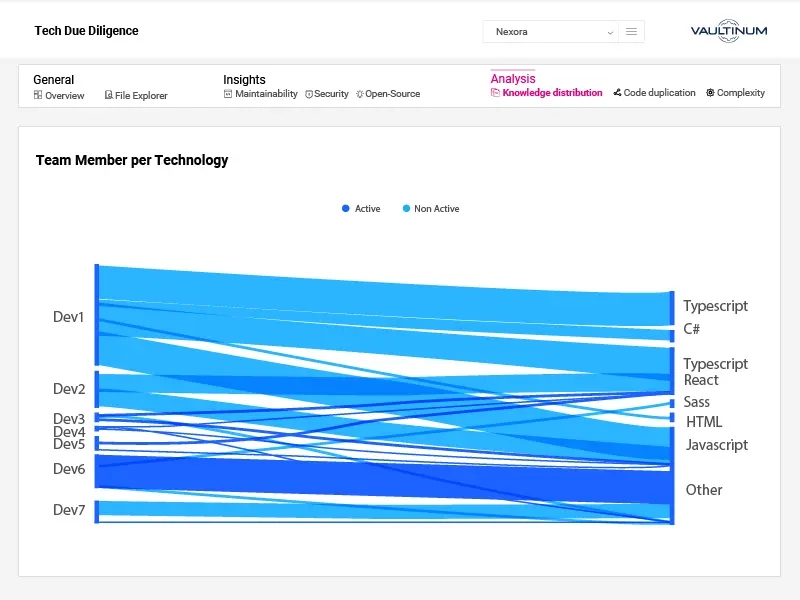

Distribución del conocimiento técnico

Una concentración excesiva de conocimientos en un grupo reducido de desarrolladores representa un riesgo operativo. Evaluamos cómo se distribuyen las competencias dentro del equipo para garantizar su resiliencia y agilidad operativa.

Desempeño individual

La frecuencia de los commits constituye un primer indicador sobre la distribución de la carga de trabajo y la eficiencia individual. Este análisis permite identificar posibles desigualdades o ineficiencias en la organización del trabajo.

Plataforma todo-en-uno para el monitoreo del rendimiento tecnológico

La plataforma de Vaultinum centraliza todos los datos clave de las Due Diligence Tecnológicas, permitiendo a los gestores de fondos acceder y monitorear de forma segura los principales indicadores de rendimiento (KPIs) después del proceso de Due Diligence.

Dataroom seguro para la gestión confidencial de documentos

Acceso a evaluaciones en línea para un monitoreo continuo

Carga segura de código fuente

Informes detallados de análisis de código

Informes de Due Diligence Tecnológico enfocados a inversores

Vista de portfolio y panel de control con insights de rendimiento global

Innovando la Due Diligence

Nuestro enfoque único en Due Diligence Tecnológico combina herramientas avanzadas, insights de expertos y datos integrales para proporcionar un análisis profundo, accionable y más rápido.

Este método permite evaluaciones multidimensionales de riesgos, impulsando la optimización tecnológica y la creación de valor a largo plazo. Gracias a estos insights, los inversores pueden mejorar el EBITDA y desbloquear el potencial de crecimiento mediante sinergias tecnológicas estratégicas.

Nuestro equipo transforma los riesgos tecnológicos en métricas financieras, mostrándote cómo maximizar el potencial y aumentar el EBITDA a través de la tecnología.

¿Cómo realizar una auditoría de IT sin acceso al código fuente?

Ya sea que estés en la fase previa a la transacción o que el objetivo no pueda o no quiera compartir su código, Vaultinum te proporciona los insights que necesitas.

Red flag report

- Análisis de riesgos a alto nivel, con o sin escaneo de código

- Evaluación comparativa del rendimiento tecnológico

- Identificación de riesgos y vulnerabilidades críticas

- Perfilado basado en un análisis no intrusivo

Análisis de código con Docker

- Mantiene el código privado ejecutándose de manera local

- Se despliega fácilmente en infraestructuras compatibles

- Proporciona insights esenciales sobre la calidad y seguridad del código

Dare with care

Más allá de la Due Diligence Tecnológica: una visión completa del riesgo

Además de nuestros servicios principales de Due Diligence Tecnológico, ofrecemos auditorías especializadas que complementan y enriquecen la evaluación tecnológica:

Cumplimiento de privacidad de datos

Evalúa las prácticas de gestión de datos dentro de la empresa objetivo y proporciona recomendaciones operativas sobre gobernanza y procesos de cumplimiento.

Investigación de propiedad intelectual

Realiza una evaluación exhaustiva de la propiedad intelectual más allá del software de terceros, incluyendo cobertura de marcas comerciales, nombres de dominio, patentes y gobernanza de IP.

Análisis ESG

Aprovecha nuestro cuestionario ESG automatizado, desarrollado con expertos del sector, para generar un informe con puntuación y comparaciones de referencia, apoyando decisiones de inversión responsable.

Análisis de huella de red

Utiliza un proceso de reconocimiento no intrusivo para evaluar la salud de la ciberseguridad de la empresa objetivo desde una perspectiva externa, identificando posibles vulnerabilidades.

Ofrecemos una visión completa, combinando un análisis profundo con insights estratégicos para que los inversores comprendan tanto los riesgos como el potencial de creación de valor del activo tecnológico.»

Philippe Thomas, CEO de Vaultinum

De confianza para inversores y líderes tecnológicos

Checklist de due diligence tecnológica

Preguntas clave que no pueden faltar en una due diligence tecnológica

FAQ Due Diligence Tecnológica

¿Qué es la Due Diligence tecnológica?

La due diligence tecnológica es un análisis estructurado de los activos tecnológicos, la arquitectura y las capacidades de ingeniería de una empresa, que suele llevarse a cabo durante una financiación, adquisición o alianza estratégica. Su objetivo es validar si la tecnología puede respaldar el plan de negocio, escalar con el crecimiento y resistir el análisis desde una perspectiva de riesgos, operativa y de propiedad intelectual.

El proceso abarca áreas como la arquitectura del software, el estado del código, la escalabilidad, la ciberseguridad, la infraestructura, la estructura del equipo, los procesos de desarrollo y el uso de componentes de terceros o de código abierto.

Para las empresas impulsadas por la tecnología, esta auditoría es esencial, ya que ayuda a los inversores a comprender los fundamentos técnicos de la compañía, identificar riesgos potenciales desde el principio y valorar si la inversión futura en la tecnológica será defensiva o generadora de valor.

¿Qué tipo de vulnerabilidades identifica el escaneo de código en una Due Diligence Tecnológica?

Un escaneo de código realizado durante un proceso de Due Diligence Tecnológica (TDD) identifica una amplia gama de vulnerabilidades de software y factores de riesgo en tres dimensiones clave: seguridad, calidad y propiedad intelectual (PI).

En materia de seguridad, puede detectar CVE (Common Vulnerabilities and Exposures) conocidas dependientes de terceros, patrones de codificación inseguros, credenciales grabadas en el código y cifrado mal configurado.

Desde el punto de vista de la calidad y mantenibilidad, el análisis identifica la complejidad del código, código inservible, duplicaciones y anti-patrones en la arquitectura que podrían dificultar la escalabilidad o incrementar la deuda técnica.

En cuanto a propiedad intelectual, señala el uso de componentes open-source con licencias restrictivas (por ejemplo, GPL, AGPL) o de procedencia poco clara, lo cual es esencial para detectar posibles problemas de cumplimiento o riesgos de contaminación.

Estos resultados ayudan a los inversores a valorar la viabilidad a largo plazo, la mantenibilidad y la seguridad legal del activo software.

¿Cuánto tiempo se tarda en hacer una Due Diligence Tecnológica?

La duración de una due diligence tecnológica depende del alcance y la complejidad de la empresa evaluada, incluyendo el número de productos, el tamaño del equipo de ingeniería, la madurez del stack tecnológico y la disponibilidad de documentación y accesos.

En el caso de una empresa SaaS de producto único con materiales bien organizados, el proceso puede completarse normalmente en 2 a 3 semanas. Para plataformas con múltiples productos, compañías con sistemas heredados o con un código extenso y poco documentado, el plazo puede extenderse a 4 semanas o más.

Vaultinum trabaja de forma eficiente combinando una recopilación estructurada de datos, escaneos automatizados del código y la infraestructura, y entrevistas específicas con expertos, lo que nos permite entregar conclusiones detalladas en plazos ajustados, sin comprometer la profundidad ni la precisión necesarias para una toma de decisiones con datos.

¿Cuándo debe realizarse una Due Diligence Tecnológica?

La Due Diligence Tecnológica (TDD) debe llevarse a cabo antes de que una transacción entre en fase de exclusividad, idealmente durante las etapas confirmatorias o avanzadas de la operación, cuando ya existe una intención clara pero aún no se han acordado los términos finales.

Para los inversores o compradores, este momento permite identificar los riesgos tecnológicos y tenerlos en cuenta en la valoración, la estructura del acuerdo o la planificación de la integración.

En el caso de alianzas estratégicas o inversiones minoritarias, la TDD puede realizarse antes, con el fin de validar la solidez de la plataforma tecnológica antes de avanzar hacia una valoración comercial más profunda.

Retrasar la TDD en exceso puede reducir los plazos y limitar la capacidad de actuar sobre los hallazgos. Iniciar el proceso con antelación permite una valoración más reflexiva sobre la escalabilidad, la seguridad, la exposición en materia de propiedad intelectual y el nivel de inversión que probablemente se requerirá tras el cierre del acuerdo.

¿Por qué es importante la Due Diligence Tecnológica en las operaciones de M&A?

En las operaciones de fusiones y adquisiciones (M&A), la Due Diligence Tecnológica (TDD) es clave para validar que la tecnología de la empresa objetivo puede respaldar la tesis de inversión.

Permite identificar deuda técnica, limitaciones de escalabilidad, riesgos de ciberseguridad y problemas de propiedad intelectual que podrían afectar la integración, las necesidades de inversión tras la operación o la creación de valor a largo plazo.

Para los compradores, la TDD ofrece claridad sobre si el producto es defendible, mantenible y está alineado con los objetivos del negocio, o si requerirá una refactorización significativa. También verifica la titularidad y el cumplimiento normativo de los componentes clave del software, especialmente en lo relativo al uso de código abierto.

En resumen, la TDD protege frente a sorpresas costosas tras el cierre y permite estructurar operaciones con mayor conocimiento, especialmente en adquisiciones tecnológicas o centradas en software.

¿Cómo contribuye la Due Diligence Tecnológica a la integración post-adquisición?

La Due Diligence Tecnológica sienta las bases para una integración post-adquisición exitosa al identificar, antes del cierre del acuerdo, aspectos técnicos, organizativos y operativos clave.

Permite detectar posibles desafíos como arquitecturas incompatibles, ineficiencias en la infraestructura, procesos de despliegue frágiles o conocimiento técnico aislado, factores que pueden afectar la velocidad con la que la tecnología adquirida puede escalarse, mantenerse o integrarse en el ecosistema existente del comprador.

La TDD también ayuda a definir pronto prioridades en los equipos tecnológicos, la asignación de recursos y la racionalización de las hojas de ruta. Al aclarar qué aspectos deben cambiarse y cuáles ya funcionan adecuadamente, permite una planificación de integración más realista, reduce el riesgo de ejecución y acelera las sinergias.

Para compradores con una estrategia de plataforma, garantiza que la adquisición complemente —y no complique— el panorama tecnológico global.

Artículos relacionados sobre

Due Diligence Tecnológica

Ponte en contacto con nuestros expertos