Audit di Cybersicurezza

Diagnosi della resilienza di un’organizzazione in materia di cybersicurezza

Combiniamo l’analisi delle impronte di rete, il code scanning e interviste strategiche con esperti per individuare i rischi nascosti e fornire miglioramenti concreti in materia di sicurezza.

Rischio cyber: quali sono le sfide?

Prima di investire capitali, i Private Equity devono includere l’analisi dei rischi cyber nei loro processi di due diligence. Le vulnerabilità di un’azienda target – che si tratti di sistemi obsoleti, protezione dei dati insufficiente o governance della sicurezza inadeguata – possono comportare sanzioni normative, interruzioni operative e danni reputazionali.

Integrare un audit di cybersicurezza nei processi di investimento consente di proteggere il potenziale di crescita dell’asset e di massimizzare la creazione di valore.

Rischi nascosti: cosa rivela il nostro audit cyber

I nostri audit di cybersicurezza offrono agli investitori una valutazione precisa del livello di sicurezza di un’azienda target, individuando i rischi che potrebbero compromettere la continuità operativa e la valorizzazione dell’asset. Queste analisi permettono di anticipare meglio le minacce, garantire la conformità e rafforzare la sicurezza a lungo termine delle aziende in portafoglio.

Esposizione esterna

Identificazione delle vulnerabilità sfruttabili attraverso un’analisi del network footprint dell’azienda.

Fughe di dati e rischi di conformità

Valutazione del rischio di perdita di informazioni sensibili o confidenziali.

Falle di sicurezza interne

Analisi del codice sorgente e dei processi interni per rilevare vulnerabilità che potrebbero facilitare attacchi informatici.

Governance e gestione dei rischi

Valutazione della resilienza aziendale, includendo i protocolli di backup, la sicurezza delle infrastrutture e il livello di sensibilizzazione dei dipendenti.

Confían en nuestra experiencia

I nostri clienti

Un connubio unico di strumenti, dati e competenze specialistiche

Un processo semplice per un audit cyber approfondito

La metodologia di Vaultinum combina scansione del codice, analisi dei dati ed expertise specialistica per offrire un’analisi approfondita della tecnologia e una visione a 360° dell’infrastruttura IT, delle politiche di sicurezza e della governance aziendale.

01

Valutazione della maturità cyber

02

Scansione del codice sorgente e analisi del network footprint

03

Contestualizzazione con i nostri esperti

04

Rapporto sui rischi di cybersicurezza

01

Valutazione della maturità cyber

- Governance della sicurezza e gestione dei rischi

- Conformità alla normativa sulla protezione dei dati

- Sicurezza fisica: protezione di locali e attrezzature

- Gestione delle reti e delle infrastrutture

02

Scansione del codice sorgente e analisi del network footprint

- Identificazione delle vulnerabilità nel codice libero e open source

- Analisi delle vulnerabilità OSS rispetto ai database NVD e GitHub

- Inventario delle versioni e delle vulnerabilità note associate

- Esame del codice per identificare i contributori

- Analisi dei componenti integrati per rilevare possibili falle di sicurezza

- Valutazione del rischio di furto di codice

Test di intrusione (Pen Test) disponibile su richiesta come opzione aggiuntiva.

03

Contestualizzazione con i nostri esperti

- Analisi dei risultati in relazione agli obiettivi di business

- Identificazione dei fattori di mitigazione per una migliore gestione del rischio

- Contestualizzazione dell’ambiente tecnologico e dei casi d’uso specifici

- Valutazione delle soluzioni possibili per definire un piano d’azione efficace

04

Rapporto sui rischi di cybersicurezza

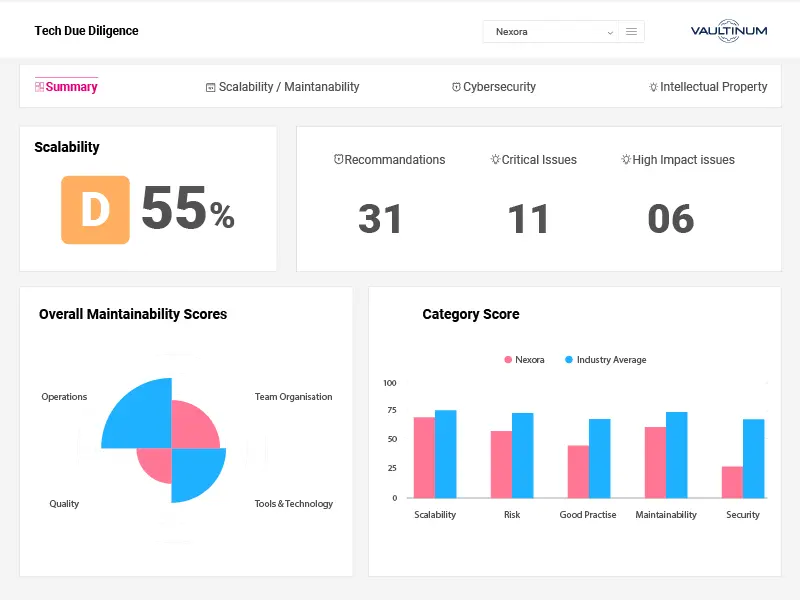

- Valutazione complessiva delle prestazioni di cybersicurezza, con benchmark rispetto agli standard del settore

- Identificazione dei rischi critici e definizione di strategie di remediazione mirate

- Piano strutturato con misure correttive dettagliate, livelli di priorità e costi associati

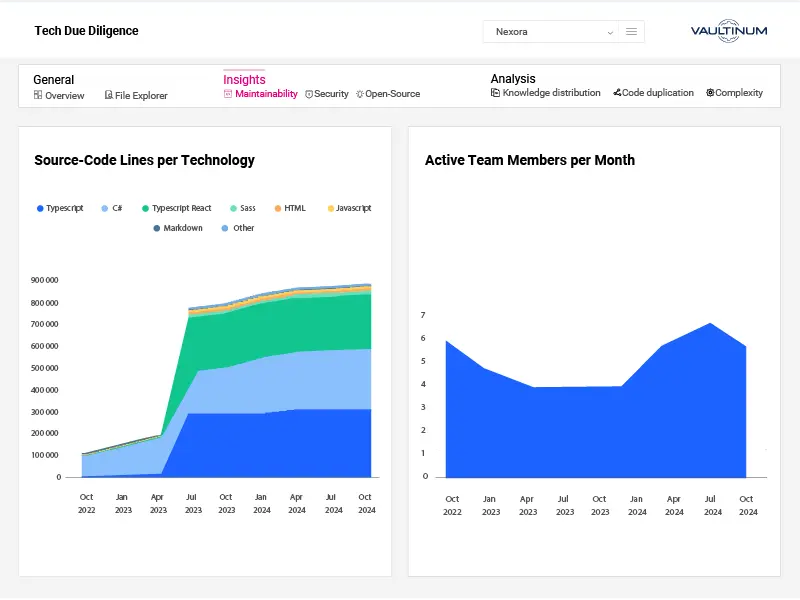

Una piattaforma all-in-one per monitorare la performance tecnologica

La piattaforma di Vaultinum centralizza tutti i dati essenziali per la Tech Due Diligence, offrendo ai gestori di fondi un accesso sicuro per monitorare e analizzare i KPI post Tech Due Diligence.

Dataroom sicura per la gestione riservata dei documenti

Accesso e download online per un monitoraggio continuo

Upload sicuro del codice per garantire l’integrità dei dati

Report completi dei code scans con analisi dettagliate

Rapporto per investitori sulla Tech Due Diligence

Dashboard interattiva per un’analisi globale delle performance del portafoglio

Checklist per l’Audit di Cybersicurezza

Una checklist cyber per valutare e potenziare la sicurezza informatica aziendale, pensata per leader e investitori

FAQ Audit di Cybersicurezza

Che cos’è un audit di cybersicurezza?

Un audit di cybersicurezza è una valutazione mirata del livello di protezione di un’azienda nei confronti delle minacce digitali, finalizzata a misurare la capacità dei suoi sistemi, processi e team di prevenire, rilevare e contenere i rischi cyber. L’analisi riguarda sia gli aspetti tecnici che organizzativi, tra cui la sicurezza della rete e del cloud, la gestione degli accessi, le pratiche di cifratura, la gestione delle vulnerabilità, la preparazione alla risposta agli incidenti, nonché la conformità ai principali standard di riferimento come la ISO 27001 o il GDPR.

Nel contesto di una due diligence, l’audit di cybersicurezza permette di verificare se eventuali carenze in ambito sicurezza possano compromettere la continuità operativa, l’integrità dei dati o la reputazione dell’azienda. Valuta inoltre in che misura le pratiche di sicurezza siano adeguate alla traiettoria di crescita e se i dati sensibili — in particolare quelli legati ai clienti o alla proprietà intellettuale — siano protetti in modo sufficiente.

Perché un audit di cybersicurezza è importante?

L’audit di cybersicurezza è una fase indispensabile, perché una falla in questo ambito può comportare violazioni di dati, interruzioni operative, sanzioni regolatorie o danni reputazionali — eventi in grado di influenzare concretamente la valutazione di un’azienda o la sua attrattività agli occhi degli investitori.

Con la crescente complessità delle infrastrutture digitali e l’ampliamento delle superfici di attacco, non è più sufficiente affidarsi alle impostazioni predefinite o alle protezioni offerte dai fornitori cloud. L’audit consente di individuare vulnerabilità spesso invisibili legate all’infrastruttura, al controllo degli accessi o alle pratiche di gestione dei dati, prima che si trasformino in rischi operativi o legali.

In un contesto di raccolta di capitali o di operazioni M&A, l’audit assume un valore particolarmente strategico: gli investitori vogliono accertarsi non solo che l’azienda sia in crescita, ma che tale crescita non poggi su fondamenta esposte a rischi cyber non gestiti.

Una postura di cybersicurezza chiara, strutturata e ben documentata riflette un livello di rigore operativo, protegge gli asset critici e rafforza la fiducia degli stakeholder.

Cosa comprende un audit di cybersicurezza?

Un audit di cybersicurezza fornisce una revisione approfondita dei meccanismi di protezione dell’azienda, delle sue infrastrutture e del suo livello di esposizione ai rischi, basandosi sia sull’analisi delle pratiche interne sia sull’identificazione delle vulnerabilità esterne. La valutazione riguarda elementi fondamentali come la gestione degli accessi, la configurazione della rete, i dispositivi di protezione dei dati, le pratiche di cifratura, la capacità di risposta agli incidenti, così come la conformità ai principali standard applicabili, come la ISO 27001 o il GDPR.

L’audit comprende anche una mappatura dell’impronta di rete, utile a identificare gli asset esposti su Internet e i potenziali punti d’ingresso per un attaccante — una fase indispensabile per valutare l’esposizione reale a minacce esterne. Se l’azienda non effettua test di intrusione regolari — considerati una buona pratica — Vaultinum può proporre, in aggiunta all’audit, un test di penetrazione mirato. Questa simulazione di minaccia esterna permette di far emergere vulnerabilità sfruttabili, spesso invisibili senza un approccio offensivo.

Al termine dell’audit, l’azienda dispone di una visione chiara della propria postura in materia di cybersicurezza, che comprende tanto le carenze tecniche quanto le vulnerabilità legate ai processi.

Quali sono le criticità più frequentemente rilevate durante un audit di cybersicurezza?

I problemi emersi nel corso di un audit di cybersicurezza variano in base al livello di maturità dell’azienda, al settore in cui opera e alla sua fase di sviluppo. Tuttavia, alcuni riscontri si presentano con regolarità.

Tra i più frequenti figurano controlli di accesso deboli o incoerenti — come l’utilizzo di credenziali condivise o l’assenza di autenticazione a due fattori —, l’impiego di componenti software obsoleti affetti da vulnerabilità note, una segmentazione insufficiente degli ambienti cloud o un uso limitato degli strumenti di logging e monitoraggio.

Sul piano dei processi, le carenze più comuni riguardano l’assenza di un piano di risposta agli incidenti, politiche di conservazione dei dati mal definite o difformità rispetto ai principali standard di riferimento come il GDPR o la norma ISO 27001.

Grazie alla nostra analisi dell’impronta di rete, rileviamo regolarmente la presenza di porte o servizi esposti, spesso trascurati internamente: ambienti di test dimenticati, API mal configurate, interfacce di amministrazione accessibili da Internet. Queste vulnerabilità, seppur talvolta poco visibili, rappresentano potenziali punti di ingresso per un attaccante.

Quali normative impongono o raccomandano un audit di cybersicurezza?

Diversi quadri normativi impongono — o quantomeno raccomandano fortemente — la conduzione regolare di audit di cybersicurezza, a seconda del settore di attività e dell’ambito geografico in cui opera l’azienda.

All’interno dell’Unione Europea, il Regolamento Generale sulla Protezione dei Dati (GDPR) richiede l’adozione di misure tecniche e organizzative adeguate in materia di sicurezza. In questo contesto, un audit di cybersicurezza rappresenta uno dei mezzi più efficaci per dimostrare la conformità.

Per le imprese del settore finanziario, testi normativi come il DORA (Digital Operational Resilience Act) o la direttiva PSD2 disciplinano in modo rigoroso la gestione dei rischi legati alle tecnologie informatiche, così come i meccanismi di risposta agli incidenti.

Negli Stati Uniti, i settori della sanità e della finanza sono regolati da normative come l’HIPAA, il SOX, il GLBA o le disposizioni della SEC relative alla divulgazione degli incidenti di cybersicurezza — tutte normative che presuppongono una valutazione regolare dei rischi cyber.

Inoltre, riferimenti internazionali come la ISO/IEC 27001, il NIST Cybersecurity Framework o il SOC 2 non rendono obbligatorio l’audit in senso stretto, ma costituiscono la base per numerose valutazioni di terze parti e sono spesso richiesti da clienti enterprise o partner strategici.

Anche quando non è formalmente imposto, l’audit di cybersicurezza tende ormai a rappresentare una prassi attesa dal mercato — sia in contesti di M&A, di due diligence da parte di investitori, o di gare d’appalto complesse — diventando di fatto indispensabile per qualsiasi azienda tecnologica operante su scala.

Qual è la differenza tra un audit di cybersicurezza e un test di intrusione?

Un audit di cybersicurezza è una valutazione globale della postura di sicurezza di un’azienda. Si basa sull’analisi delle policy interne, delle infrastrutture, dei controlli di accesso, dei meccanismi di protezione dei dati, dei requisiti di conformità e della capacità di risposta agli incidenti. Adotta un approccio ampio, volto a misurare in che misura la sicurezza sia integrata sia nei sistemi tecnici sia nei processi organizzativi.

Al contrario, un test di intrusione (o penetration test) simula un attacco reale per identificare in modo mirato le vulnerabilità effettivamente sfruttabili da un attore malevolo. Si tratta di un’attività tattica, focalizzata sul comportamento dei sistemi in condizioni di minaccia attiva, mentre l’audit si configura come un’iniziativa strategica, pensata per valutare se le fondamenta di sicurezza esistenti siano adeguate a una gestione sostenibile del rischio.

In Vaultinum, raccomandiamo spesso di combinare entrambe le modalità: l’audit per individuare le lacune strutturali o procedurali, e il test di intrusione per mettere alla prova le difese esterne e verificare l’efficacia delle azioni correttive. Questi due strumenti offrono prospettive complementari, e la loro combinazione è ciò che consente di ottenere una visione realmente completa della sicurezza di un’organizzazione.

Con quale frequenza un'azienda dovrebbe effettuare un audit di cybersicurezza?

Un audit di cybersicurezza andrebbe idealmente effettuato ogni anno. Tuttavia, la frequenza ottimale dipende dal profilo di rischio dell’azienda, dal contesto normativo in cui opera e dalla sua fase di sviluppo.

Per le organizzazioni che gestiscono dati sensibili, operano in settori regolamentati o attraversano fasi di trasformazione — come una migrazione verso il cloud, l’ampliamento dell’offerta o operazioni di crescita esterna — può rendersi necessario ricorrere ad audit più frequenti.

Quando un’azienda evolve rapidamente o accede a nuovi mercati, è fondamentale rivalutare con regolarità i punti di esposizione: ogni nuova integrazione o modifica dei sistemi può introdurre vulnerabilità inedite.

Anche in assenza di obblighi normativi specifici, l’esecuzione di un audit annuale è ampiamente riconosciuta come una buona pratica. Essa consente non solo di mantenere una postura di sicurezza solida, ma anche di dimostrare un elevato livello di maturità operativa agli occhi di investitori, clienti e partner strategici.

I nostri ultimi articoli