Audit de cybersécurité

Diagnostic de la résilience d’une organisation en matière de cybersécurité

Nous associons l’analyse Network Footprint, l’audit du code source et des entretiens ciblés avec des experts afin de révéler des vulnérabilités souvent insoupçonnées et de formuler des recommandations concrètes pour renforcer la sécurité.

Risque cyber : quels enjeux ?

Avant d’engager des capitaux, les private equity doivent intégrer l’évaluation des risques cyber dans leur processus de due diligence.

Les vulnérabilités d’une entreprise cible qu’il s’agisse de systèmes obsolètes, d’une protection des données trop légère ou d’une gouvernance de sécurité insuffisante peuvent entraîner des sanctions réglementaires, des perturbations opérationnelles et des atteintes à la réputation.

Intégrer un audit cybersécurité dans les process d’investissement permet d’assurer le potentiel de développement de l’asset et de maximiser la création de valeur.

Risques cachés : ce que révèle notre audit cyber

Nos audits de cybersécurité offrent aux investisseurs une vision précise du niveau de sécurité d’une entreprise cible, en identifiant les risques pouvant impacter la continuité d’activité et la valorisation. Ces analyses permettent de mieux anticiper les menaces, garantir la conformité et renforcer la sécurité à long terme des entreprises en portefeuille.

Exposition externe

Identification des vulnérabilités exploitables via une analyse du network footprint de l’entreprise.

Fuites de données et risques de conformité

Évaluation du risque de fuite d’informations sensibles ou confidentielles.

Failles de sécurité internes

Analyse du scan de code et des processus internes pour détecter les vulnérabilités pouvant conduire à des intrusions.

Gouvernance et gestion des risques

Évaluation de la résilience de l’entreprise, incluant les protocoles de sauvegarde, la sécurité des infrastructures et la sensibilisation des collaborateurs.

Ils font confiance à notre expertise

Nos clients audit de cybersécurité

Une combinaison unique d’outils, de données et d’experts.

Un processus simple pour un audit cyber approfondi

La méthodologie de Vaultinum associe scan de code, analyse des données et expertise humaine pour proposer une analyse approfondie de la technologie et une vue à 360 de l’infrastructure IT, des politiques de sécurité et de la gouvernance d’une organisation.

01

Online assessment du niveau de préparation cyber

02

Scan du code source et network footprint

03

Contextualisation avec nos experts

04

Rapport de risques de cybersécurité

01

Online assessment du niveau de préparation cyber

- Gouvernance de la sécurité et gestion des risques

- Conformité en matière de protection des données

- Protection des locaux et des équipements

- Processus de gestion du réseau et des infrastructures

02

Scan du code source et network footprint

- Identification des vulnérabilités dans le code libre et open source

- Analyse des vulnérabilités OSS vs. NVD et GitHub

- Inventaire des versions et des vulnérabilités associées connues

- Examen du contenu pour les contributeurs

- Analyse des composants intégrés

- Évaluation du risque de vol de code

Test d’intrusion (pen test) disponible en option, sur demande.

03

Contextualisation avec nos experts

- Analyse des résultats au regard des objectifs business

- Identification des facteurs atténuants

- Mise en contexte de l’environnement technologique et des cas d’usage

- Évaluation des solutions possibles pour élaborer un plan d’action pertinent

04

Rapport de risques de cybersécurité

- Évaluation globale de la performance de cybersécurité, comparée aux standards du secteur

- Identification des risques critiques avec des stratégies de remédiation adaptées

- Plan structuré détaillant les mesures correctives, les priorités et les coûts associés

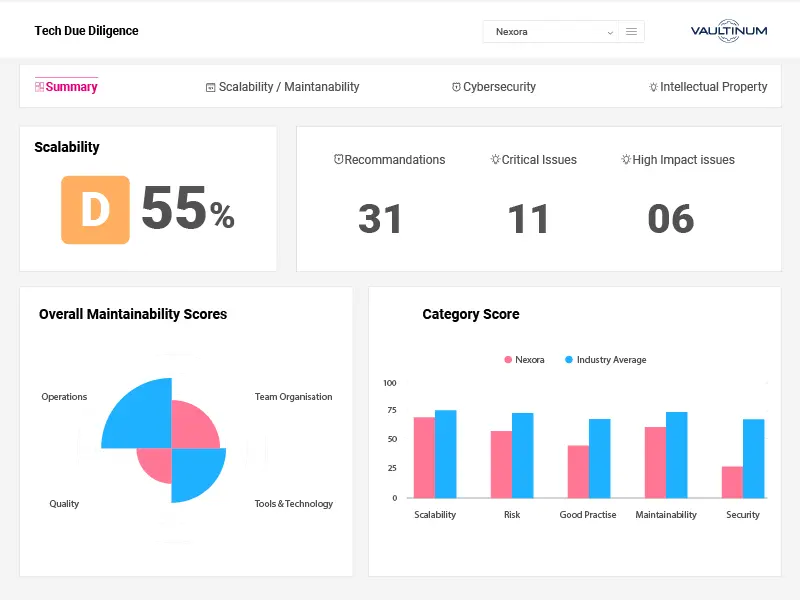

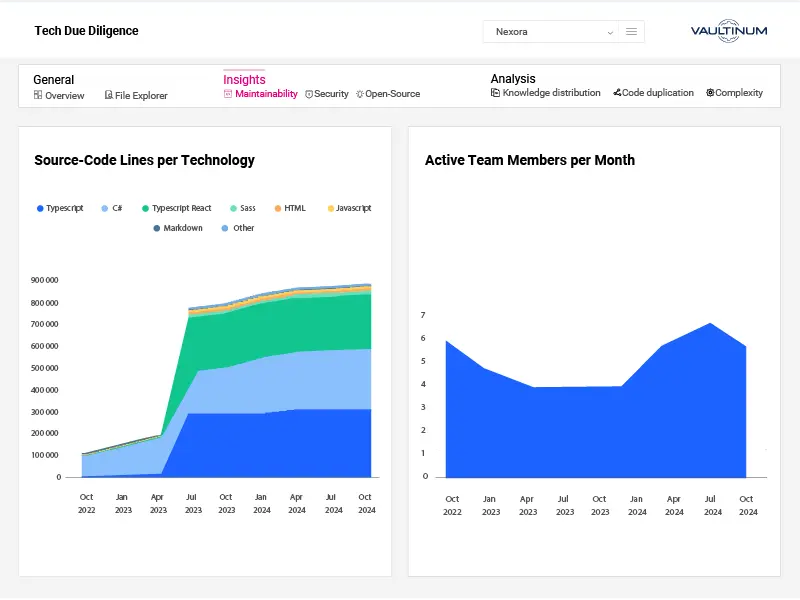

Une plateforme tout-en-un pour monitorer la performance technologique

La plateforme de Vaultinum centralise toutes les données essentielles à la Tech Due Diligence, offrant aux gestionnaires de fonds un accès sécurisé pour suivre et analyser les KPIs post Tech Due Diligence

Data room sécurisée pour la gestion confidentielle des documents

Accès aux questionnaires en ligne pour un monitoring continu

Upload sécurisé du code

Rapports complets des scans de code

Rapport investisseur de Tech Due Diligence

Tableau de bord pour une analyse globale des performances du portefeuille

Checklist d’audit cybersécurité

Une checklist conçue pour évaluer et renforcer la posture cybersécurité de l’entreprise, à destination des dirigeants et des investisseurs.

FAQ Audit de Cybersécurité

Qu’est-ce qu’un audit de cybersécurité ?

Un audit de cybersécurité est une évaluation ciblée du niveau de protection d’une entreprise face aux menaces numériques, visant à mesurer la capacité de ses systèmes, de ses processus et de ses équipes à prévenir, détecter et contenir les risques cyber. Cette analyse couvre à la fois les volets techniques et organisationnels, notamment la sécurité réseau et cloud, la gestion des accès, les pratiques de chiffrement, le pilotage des vulnérabilités, la préparation à la gestion d’incidents, ainsi que la conformité aux référentiels en vigueur tels que l’ISO 27001 ou le RGPD. Dans le cadre d’une due diligence, l’audit de cybersécurité permet de déterminer si des défaillances en matière de sécurité pourraient compromettre la continuité d’activité, l’intégrité des données ou la réputation de l’entreprise. Il évalue également dans quelle mesure les pratiques de sécurité sont adaptées à la trajectoire de croissance, et si les données sensibles — en particulier celles relatives aux clients ou à la propriété intellectuelle — bénéficient d’une protection suffisante.

Pourquoi un audit de cybersécurité est-il important ?

L’audit de cybersécurité est une étape indispensable, car une faille dans ce domaine peut entraîner des violations de données, des interruptions de service, des sanctions réglementaires, ou des atteintes à la réputation — autant d’événements susceptibles d’avoir un impact tangible sur la valorisation d’une entreprise ou son attractivité auprès des investisseurs. Avec la complexification des infrastructures numériques et l’élargissement des surfaces d’attaque, il ne suffit plus de compter sur les réglages par défaut ou les protections offertes par les fournisseurs cloud. L’audit permet d’identifier les vulnérabilités souvent invisibles liées à l’infrastructure, au contrôle des accès ou aux pratiques de gestion des données, avant qu’elles ne se transforment en risques opérationnels ou juridiques. Dans un contexte de levée de fonds ou d’opération de M&A, il est particulièrement stratégique : les investisseurs cherchent à s’assurer non seulement que l’entreprise est en croissance, mais que cette croissance ne repose pas sur un socle exposé à des risques cyber non maîtrisés. Une posture de cybersécurité claire, structurée et bien documentée témoigne d’un certain niveau de rigueur opérationnelle, protège les actifs critiques, et renforce la confiance des parties prenantes.

Que comprend un audit de cybersécurité ?

Un audit de cybersécurité offre une revue approfondie des mécanismes de protection de l’entreprise, de ses infrastructures et de son exposition aux risques, en s’appuyant à la fois sur l’analyse des pratiques internes et la détection des vulnérabilités externes. L’évaluation porte sur des éléments clés tels que la gestion des accès, la configuration réseau, les dispositifs de protection des données, les pratiques de chiffrement, la capacité de réponse aux incidents, ainsi que la conformité aux référentiels applicables (ISO 27001, RGPD, etc.). L’audit inclut également une cartographie de l’empreinte réseau, identifiant les actifs exposés sur Internet et les points d’entrée potentiels pour un attaquant — une étape incontournable pour évaluer l’exposition réelle à des menaces extérieures. Si l’entreprise ne dispose pas de tests d’intrusion réguliers — pourtant considérés comme une bonne pratique — Vaultinum peut proposer, en complément de l’audit, un test d’intrusion ciblé. Cette simulation de menace externe permet de révéler les failles exploitables, souvent invisibles sans une approche offensive. À l’issue de cet audit, l’entreprise dispose d’une vision claire de sa posture en matière de cybersécurité, couvrant à la fois les insuffisances techniques et les vulnérabilités liées aux processus.

Quels sont les dysfonctionnements les plus fréquemment identifiés lors d’un audit de cybersécurité ?

Les problèmes révélés au cours d’un audit de cybersécurité varient selon le niveau de maturité de l’entreprise, son secteur d’activité et sa phase de développement. Certains constats reviennent toutefois de manière récurrente. Parmi les plus fréquents : des contrôles d’accès faibles ou incohérents (par exemple des identifiants partagés ou l’absence de double authentification), l’usage de composants logiciels obsolètes présentant des vulnérabilités connues, une segmentation insuffisante des environnements cloud, ou encore une exploitation limitée des outils de journalisation et de supervision. Sur le plan des processus, les lacunes les plus courantes concernent l’absence de plan de réponse aux incidents, des politiques de conservation des données mal définies, ou des écarts de conformité par rapport aux référentiels tels que le RGPD ou la norme ISO 27001. Grâce à notre analyse de l’empreinte réseau, nous identifions régulièrement des ports ou services exposés, souvent négligés en interne : environnements de test oubliés, API mal configurées, interfaces d’administration accessibles depuis Internet. Ces failles, bien que parfois peu visibles, constituent autant de points d’entrée potentiels pour un attaquant. Toutes les vulnérabilités ne sont pas critiques, mais les détecter en amont permet de renforcer la posture de sécurité avant qu’elles ne deviennent un facteur de risque réel.

Quelles réglementations imposent ou recommandent un audit de cybersécurité ?

Plusieurs cadres réglementaires imposent — ou à tout le moins encouragent fortement — la réalisation régulière d’audits de cybersécurité, en fonction du secteur d’activité et du périmètre géographique de l’entreprise. Au sein de l’Union européenne, le Règlement Général sur la Protection des Données (RGPD) exige la mise en place de mesures de sécurité techniques et organisationnelles appropriées. Dans ce contexte, un audit de cybersécurité constitue l’un des moyens les plus efficaces pour démontrer sa conformité. Pour les entreprises du secteur financier, des textes comme le DORA (Digital Operational Resilience Act) ou la directive PSD2 encadrent strictement la gestion des risques liés aux technologies de l’information, ainsi que les dispositifs de réponse aux incidents. Aux États-Unis, les secteurs de la santé et de la finance sont encadrés par des réglementations telles que le HIPAA, la loi SOX, le GLBA ou encore les obligations de divulgation en matière de cybersécurité imposées par la SEC — autant de textes qui supposent une évaluation régulière des risques cyber. Par ailleurs, des référentiels comme l’ISO/CEI 27001, le NIST CSF ou le SOC 2 ne rendent pas l’audit obligatoire en tant que tel, mais ils servent de socle à de nombreuses évaluations tierces et sont fréquemment exigés par des clients grands comptes ou des partenaires stratégiques. Même lorsqu’il n’est pas strictement imposé, l’audit de cybersécurité tend à devenir un attendu de marché — que ce soit dans le cadre d’une opération de M&A, d’une due diligence investisseur ou d’un appel d’offres d’envergure — et s’impose de fait à toute entreprise technologique opérant à l’échelle.

Quelle est la différence entre un audit de cybersécurité et un test d’intrusion ?

Un audit de cybersécurité est une évaluation globale de la posture de sécurité d’une entreprise. Il s’appuie sur l’analyse des politiques internes, des infrastructures, des contrôles d’accès, des mécanismes de protection des données, des cadres de conformité et de la capacité à réagir face à un incident. Il adopte une approche large, visant à mesurer dans quelle mesure la sécurité est intégrée aux environnements techniques comme aux processus organisationnels. À l’inverse, un test d’intrusion (ou pen test) simule une attaque réelle pour identifier, de manière ciblée, les vulnérabilités exploitables par un acteur malveillant. Il s’agit d’une démarche tactique, centrée sur le comportement des systèmes en situation de menace active, là où l’audit se positionne comme une démarche stratégique, visant à évaluer si les fondations de sécurité mises en place permettent une gestion durable des risques. Chez Vaultinum, nous recommandons souvent de combiner les deux approches : l’audit pour identifier les lacunes structurelles ou procédurales, et le test d’intrusion pour éprouver les défenses externes et valider l’efficacité des actions correctives. Ces deux outils offrent des angles d’analyse complémentaires, et c’est leur combinaison qui permet d’obtenir une vision réellement complète de la sécurité d’une organisation.

À quelle fréquence une entreprise devrait-elle réaliser un audit de cybersécurité ?

Un audit de cybersécurité devrait idéalement être réalisé chaque année. Toutefois, la fréquence optimale dépend du profil de risque de l’entreprise, de son environnement réglementaire et de son stade de développement. Pour les organisations manipulant des données sensibles, opérant dans des secteurs réglementés, ou en pleine transformation migration vers le cloud, élargissement de l’offre produit, opérations de croissance externe des audits plus fréquents peuvent s’avérer nécessaires. Lorsqu’une entreprise évolue rapidement ou pénètre de nouveaux marchés, il est essentiel de réévaluer régulièrement les points d’exposition : toute nouvelle intégration ou modification du système peut introduire des vulnérabilités inédites. Même en l’absence d’obligation réglementaire formelle, la réalisation d’un audit annuel est largement reconnue comme une bonne pratique. Elle permet non seulement de maintenir une posture de sécurité rigoureuse, mais aussi de démontrer un haut niveau de maturité opérationnelle aux yeux des investisseurs, des clients et des partenaires stratégiques.

Nos derniers articles sur