Auditoría de Ciberseguridad

Evaluación experta de la ciberseguridad de una organización

Combinamos el análisis de la huella de red, el escaneo del código fuente y entrevistas estratégicas con expertos para identificar riesgos ocultos y proponer mejoras de seguridad concretas y aplicables.

Riesgo de Ciberseguridad: ¿Qué está en juego?

Antes de comprometer capital, los inversores de private equity deben evaluar los riesgos de ciberseguridad como parte de su proceso estándar de due diligence.

Las vulnerabilidades de una empresa, ya sean debidas a sistemas obsoletos, protección de datos deficiente o una gobernanza de seguridad inadecuada, pueden derivar en sanciones regulatorias, interrupciones operativas y daños reputacionales graves.

Integrar auditorías de ciberseguridad en las decisiones de inversión no solo protege la inversión financiera, sino que también garantiza que las empresas del portfolio puedan escalar de manera segura.

Riesgos ocultos de Ciberseguridad: Lo que revela nuestra auditoría

Nuestras auditorías de ciberseguridad proporcionan a los inversores una visión clara de la situación real de una empresa, identificando riesgos que pueden afectar a la continuidad del negocio y su valoración. Estos análisis permiten reducir amenazas, garantizar el cumplimiento normativo y fortalecer la seguridad a largo plazo de las empresas del portfolio.

Exposición externa

Identifica vulnerabilidades en la huella digital de la empresa que podrían ser explotadas.

Fugas de datos y riesgos de compliance

Evalúa si información sensible de la empresa o sus directivos ha sido expuesta en línea.

Brechas de seguridad internas

Analiza el código fuente y los procesos internos para detectar debilidades que podrían facilitar ataques.

Gobernanza de seguridad y gestión de riesgos

Examina la resiliencia de la empresa, incluyendo protocolos de respaldo, seguridad de la infraestructura y concienciación de los empleados.

Confían en nuestra experiencia

Nuestros clientes de la Auditoría de Ciberseguridad

Una combinación única de herramientas, datos y expertos

Un proceso sencillo para una auditoría exhaustiva de ciberseguridad

El enfoque de Vaultinum combina escaneos de código, análisis de datos y la experiencia de especialistas para proporcionar información detallada sobre la tecnología y ofrecer una visión completa de la infraestructura de seguridad IT, las políticas y la gobernanza de una organización.

01

Encuestas online para analizar el nivel de ciberseguridad

02

Escaneo de código fuente y huella de red

03

Contextualización con expertos

04

Informe de riesgos de ciberseguridad

01

Encuestas online para analizar el nivel de ciberseguridad

- Gobernanza de seguridad y gestión de riesgos

- Medidas de cumplimiento para la protección de datos

- Protocolos de protección de instalaciones y equipos

- Procesos de gestión de redes e infraestructura

02

Escaneo de código fuente y huella de red

- Identificación de vulnerabilidades en código libre y de código abierto (OS)

- Detección de vulnerabilidades OSS en comparación con NVD y GitHub

- Inventario de versiones y sus vulnerabilidades conocidas

- Revisión del contenido y sus contribuyentes

- Análisis del código comercial integrado

- Evaluación del riesgo de robo de código

Prueba de Penetración disponible opcionalmente, bajo solicitud.

03

Contextualización con expertos

- Análisis de los hallazgos en el contexto de los objetivos de negocio

- Identificación de factores mitigantes

- Comprensión del entorno tecnológico y su uso final

- Evaluación de soluciones potenciales para diseñar un plan de acción relevante

04

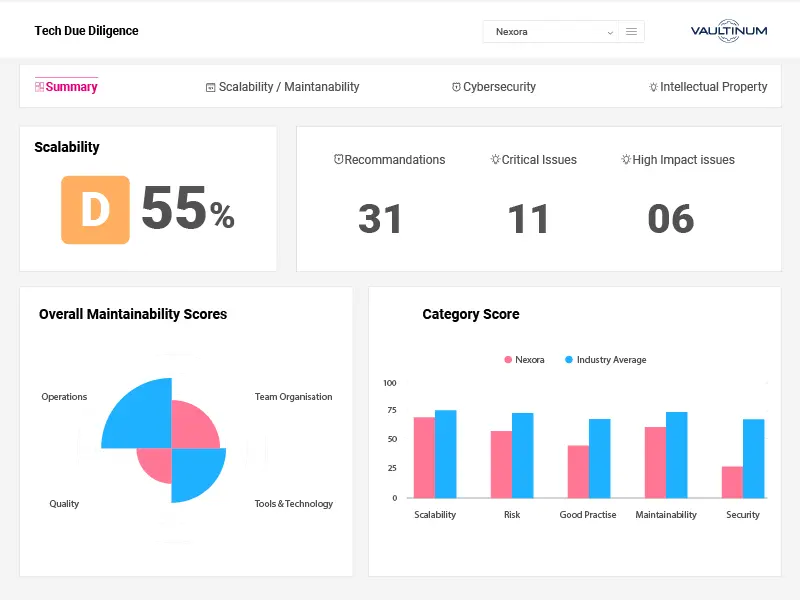

Informe de riesgos de ciberseguridad

- Calificación global del rendimiento en ciberseguridad en comparación con los estándares de la industria

- Identificación de riesgos críticos de ciberseguridad con estrategias de mejora personalizadas

- Plan estructurado que detalla pasos de reducción de riesgos, prioridades y costes asociados

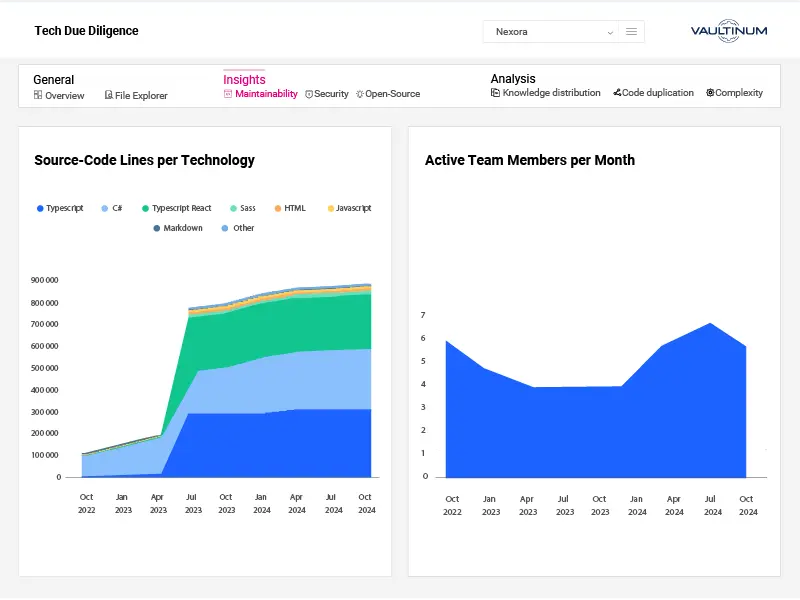

Plataforma todo-en-uno para el monitoreo del rendimiento tecnológico

La plataforma de Vaultinum centraliza todos los datos clave de las Due Diligence Tecnológicas, permitiendo a los gestores de fondos acceder y monitorear de forma segura los principales indicadores de rendimiento (KPIs) después del proceso de Due Diligence.

Dataroom seguro para la gestión confidencial de documentos

Acceso a evaluaciones en línea para un monitoreo continuo

Carga segura de código fuente

Informes detallados de análisis de código

Informes de Due Diligence Tecnológico enfocados a inversores

Vista de portfolio y panel de control con insights de rendimiento global

Checklist de auditoría de ciberseguridad

Una checklist de ciberseguridad para evaluar y reforzar la protección corporativa, dirigida a líderes empresariales e inversores.

FAQ Auditoría de Ciberseguridad

¿Qué es una Auditoría de Ciberseguridad?

Una auditoría de ciberseguridad es una valoración enfocada en la ciberseguridad de una empresa mediante el análisis de cuán bien sus sistemas, procesos y equipos están preparados para prevenir, detectar y responder a ciberamenazas.

Abarca tanto capas técnicas como organizativas, incluyendo la seguridad de redes y entornos en la nube, controles de acceso, prácticas de cifrado, gestión de vulnerabilidades, preparación ante incidentes y cumplimiento de normas relevantes como ISO 27001 o GDPR.

En el contexto de una due diligence, una auditoría de ciberseguridad ayuda a determinar si los ciber riesgos podrían afectar la continuidad del negocio, la integridad de los datos o la reputación de la empresa. También evalúa si las prácticas de seguridad de la empresa escalan con su crecimiento y si los datos sensibles, especialmente los de clientes o relacionados con la propiedad intelectual, están siendo protegidos adecuadamente.

¿Por qué es importante una Auditoría de Ciberseguridad?

Una auditoría de ciberseguridad es esencial porque los fallos en este ámbito pueden provocar robos de datos, interrupciones de servicio, multas regulatorias y un daño reputacional significativo, cualquiera de los cuales puede afectar de manera material la valoración de una empresa o su atractivo para los inversores.

A medida que la infraestructura digital se vuelve más compleja y aumentan las posibilidades de ataque, ya no basta con asumir que la seguridad está “cubierta” por la configuración predeterminada o por los proveedores cloud.

Una auditoría de ciberseguridad ayuda a identificar vulnerabilidades ocultas en la infraestructura, los controles de acceso y las prácticas de gestión de datos antes de que se conviertan en pasivos.

Es especialmente importante durante procesos de financiación o fusiones y adquisiciones, donde los inversores quieren asegurarse no solo de que una empresa está creciendo, sino de que ese crecimiento no está expuesto a riesgos de ciberseguridad no gestionados.

Una postura de ciberseguridad sólida y bien documentada demuestra disciplina operativa, protege los activos críticos y refuerza la confianza de las partes interesadas.

¿Qué incluye una Auditoría de Ciberseguridad?

Una auditoría de ciberseguridad incluye una revisión exhaustiva de los controles de seguridad, la infraestructura y la exposición al riesgo de la empresa, abarcando tanto las prácticas internas como las vulnerabilidades externas.

Evaluamos aspectos como la gestión de accesos, la configuración de redes, las medidas de protección de datos, las prácticas de cifrado, la preparación ante incidentes y el cumplimiento de normativas relevantes (por ejemplo, ISO 27001, GDPR).

Nuestras auditorías también incluyen un análisis de huella digital de red, que mapea los activos expuestos públicamente e identifica posibles puntos de entrada para atacantes, lo cual es un paso esencial para evaluar la exposición real ante amenazas externas.

Si bien las pruebas de penetración periódicas son una buena práctica, no siempre están implementadas; en esos casos, Vaultinum puede realizar una prueba de penetración dirigida como complemento, para simular amenazas externas y detectar debilidades explotables.

El resultado es una visión clara del estado de ciberseguridad, que incluye tanto brechas técnicas como vulnerabilidades a nivel de procesos.

¿Cuáles son los problemas más comunes detectados durante una Auditoría de Ciberseguridad?

Los problemas detectados durante una auditoría de ciberseguridad varían según la madurez, el sector y la etapa de crecimiento de la empresa, pero algunos patrones se repiten.

Los hallazgos comunes incluyen controles de acceso débiles o inconsistentes (por ejemplo, credenciales compartidas, falta de autenticación multifactor), componentes de software obsoletos con vulnerabilidades conocidas, pobre segmentación de entornos en la nube, y herramientas de registro y monitorización ausentes o infrautilizadas.

Desde una perspectiva de procesos, a menudo observamos pobre planificación de respuestas ante incidentes, políticas de retención de datos poco claras o brechas de cumplimiento relacionadas con el GDPR o la norma ISO 27001.

A través de nuestro análisis de huella digital de red, identificamos con frecuencia puertos o servicios expuestos que no estaban debidamente protegidos, incluyendo entornos de staging (entorno de pruebas) olvidados, APIs mal configuradas o interfaces de administración accesibles desde la internet pública.

Estos elementos a menudo se pasan por alto internamente, pero pueden crear vectores de ataque reales si no se abordan. Aunque no todos los problemas son críticos, identificarlos a tiempo da a las empresas la oportunidad de mejorar su postura antes de que se conviertan en una responsabilidad.

¿Qué normativas exigen una Auditoría de Ciberseguridad?

Varios marcos regulatorios exigen o recomiendan firmemente la realización periódica de auditorías de ciberseguridad, según el sector y la presencia geográfica de la empresa.

En la Unión Europea, el Reglamento General de Protección de Datos (GDPR) obliga a las organizaciones a implementar medidas técnicas y organizativas adecuadas de seguridad, y una auditoría de ciberseguridad suele ser la forma más eficaz de demostrar cumplimiento.Para las empresas del sector financiero, DORA (Digital Operational Resilience Act) y PSD2 imponen obligaciones específicas en torno a la gestión de riesgos TIC y la respuesta ante incidentes.

En Estados Unidos, sectores como la sanidad y las finanzas están regulados por normativas como HIPAA, SOX, GLBA y las normas de divulgación sobre ciberseguridad de la SEC, todas las cuales implican o exigen evaluaciones periódicas del riesgo cibernético.

Marcos como ISO/IEC 27001, NIST CSF y SOC 2 no obligan directamente a realizar auditorías, pero constituyen la base de muchas evaluaciones de terceros y son frecuentemente requeridos por clientes o socios corporativos.

Incluso cuando no son estrictamente obligatorias, las auditorías de ciberseguridad son cada vez más esperadas en procesos de M&A, due diligence para inversores y contratos comerciales de gran envergadura, lo que las convierte en un requisito de facto para cualquier empresa tecnológica que opere a escala.

¿Cuál es la diferencia entre una auditoría de ciberseguridad y una prueba de penetración?

Una auditoría de ciberseguridad es una evaluación integral de la situación de seguridad de una empresa que incluye la revisión de políticas, infraestructura, controles de acceso, medidas de protección de datos, marcos de cumplimiento y preparación ante incidentes. Ofrece una visión amplia sobre qué tan bien está integrada la seguridad tanto en el entorno técnico como en los procesos de la organización.

En cambio, una prueba de penetración (o pen test) simula un ataque real para identificar vulnerabilidades específicas que podrían ser explotadas por hackers . Las pruebas de penetración son tácticas y se centran en cómo se comportan los sistemas ante escenarios de amenaza activa, mientras que las auditorías son estratégicas y evalúan si existen las bases adecuadas para gestionar el riesgo a largo plazo.

En Vaultinum, a menudo recomendamos combinar ambas: la auditoría para detectar brechas estructurales o procedimentales, y la prueba de penetración para poner a prueba las defensas externas y validar las acciones correctivas.

Cada enfoque proporciona una perspectiva distinta sobre la seguridad, y juntos ofrecen una visión mucho más completa.

¿Con qué frecuencia debe realizar una empresa una auditoría de ciberseguridad?

Las auditorías de ciberseguridad deberían realizarse, por lo general, una vez al año, aunque la frecuencia ideal depende del perfil de riesgo de la empresa, su entorno regulatorio y su etapa de crecimiento.

Para las organizaciones que gestionan datos sensibles de clientes, operan en sectores regulados o están atravesando cambios significativos como migraciones a la nube, expansión de productos o procesos de M&A—, puede ser necesario llevar a cabo auditorías con mayor frecuencia.

Si la empresa está creciendo rápidamente o entrando en nuevos mercados, es fundamental revaluar los puntos de exposición de forma regular, ya que nuevas integraciones o cambios en los sistemas pueden introducir nuevas vulnerabilidades.

Incluso en ausencia de requisitos regulatorios formales, una auditoría de ciberseguridad anual se considera una buena práctica ampliamente reconocida, tanto para mantener una postura sólida en materia de seguridad como para demostrar madurez operativa ante inversores, clientes y socios.

Artículos relacionados sobre