Auditoría de Propiedad Intelectual del Software

Identifique riesgos de PI y problemas de cumplimiento con software de código abierto

Una auditoría de PI de software evalúa el uso de software de código abierto, los riesgos de licencias y los posibles conflictos de propiedad intelectual, ayudando a las organizaciones a mitigar desafíos legales y de cumplimiento.

Minimización de riesgos legales y financieros

Una auditoría de propiedad intelectual del software garantiza que el código fuente de la empresa objetivo esté libre de riesgos legales que puedan afectar su valoración y estrategia de adquisición.

La auditoría de Vaultinum detecta conflictos de propiedad intelectual, violaciones de licencias de código abierto, exposición a litigios y dependencias de software ocultas. Esta evaluación sistematizada permite a los inversores reducir disputas costosas y garantizar el cumplimiento normativo antes de una adquisición.

Cómo una auditoría de PI de software protege su inversión

Una auditoría de propiedad intelectual de software combina un análisis exhaustivo del código con una revisión experta en PI para identificar conflictos de propiedad, riesgos de licencias de código abierto y dependencias ocultas que podrían afectar la valoración, el cumplimiento normativo y la estabilidad operativa.

Documentación del uso

de código abierto en aplicaciones internas y distribuidas.

Evaluación de la exposición a licencias

de código abierto, identificando licencias restrictivas que puedan afectar la comercialización del software.

Análisis del historial de Git

para detectar cambios en licencias previas que puedan comprometer los derechos de propiedad intelectual.

Provisión de una hoja de ruta

para corregir brechas de cumplimiento y proteger los activos de software.

Confían en nuestra experiencia

Nuestros clientes de la Auditoría de Propiedad Intelectual del Software

Checklist de auditoría de propiedad intelectual

Qué debe revisar para garantizar que su propiedad intelectual esté protegida, valorizada y preparada para la inversión

Un proceso simple para una evaluación exhaustiva de los riesgos del código abierto

El enfoque de Vaultinum combina escaneos de código, análisis de datos y la revisión por expertos para garantizar un control integral del cumplimiento de licencias y los riesgos de propiedad intelectual.

01

Cuestionarios online sobre las prácticas de gestión de PI

02

Análisis exhaustivo del código y del historial de Git

03

Contextualización con expertos

04

Informe de riesgos de PI y OSS

01

Cuestionarios online sobre las prácticas de gestión de PI

- Riesgos de propiedad intelectual y posibles conflictos de titularidad.

- Uso de software de terceros, tanto para aplicaciones internas como para distribución.

- Gestión y protección de marcas registradas y nombres de dominio.

02

Análisis exhaustivo del código y del historial de Git

- Inventario de licencias de código abierto.

- Clasificación de licencias de código abierto según su nivel de riesgo.

- Detección de modificaciones en software de código abierto.

- Inventario y análisis de riesgos de las licencias comerciales utilizadas.

03

Contextualización con expertos

- Revisión de hallazgos en el contexto de la hoja de ruta actual y los objetivos empresariales.

- Identificación de factores atenuantes que puedan mitigar los riesgos detectados.

- Análisis de la organización de TI, incluyendo herramientas y metodologías utilizadas.

- Evaluación de soluciones potenciales para definir un plan de acción relevante y efectivo.

04

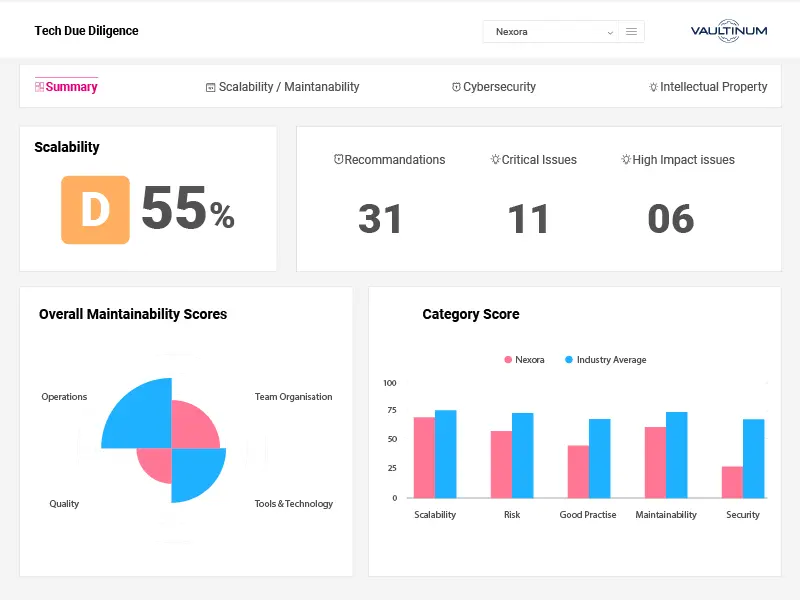

Informe de riesgos de PI y OSS

- Calificación general del rendimiento, comparada con los estándares del sector.

- Principales riesgos de propiedad intelectual y recomendaciones para su mitigación.

- Inventario detallado del software de código abierto (OSS) identificado y su nivel de riesgo asociado.

- Plan de acción operativo, con estimación de costes y plazos de implementación.

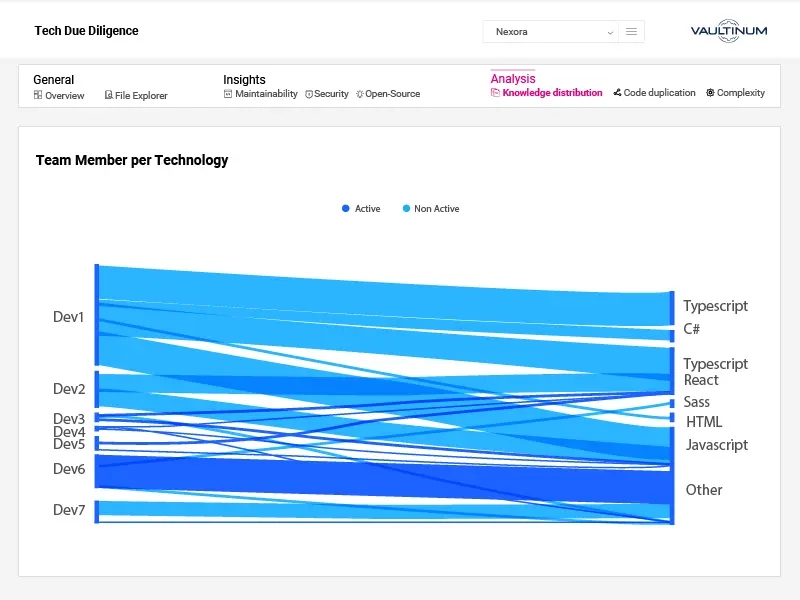

Plataforma todo-en-uno para el monitoreo del rendimiento tecnológico

La plataforma de Vaultinum centraliza todos los datos clave de las Due Diligence Tecnológicas, permitiendo a los gestores de fondos acceder y monitorear de forma segura los principales indicadores de rendimiento (KPIs) después del proceso de Due Diligence.

Dataroom seguro para la gestión confidencial de documentos

Acceso a evaluaciones en línea para un monitoreo continuo

Carga segura de código fuente

Informes detallados de análisis de código

Informes de Due Diligence Tecnológico enfocados a inversores

Vista de portfolio y panel de control con insights de rendimiento global

El código abierto impulsa el crecimiento, pero los riesgos no gestionados pueden frenar las inversiones. Conozca qué hay en el código antes de comprometerse.»

Kristin Avon, IP expert de Vaultinum

Una combinación única de herramientas, datos y expertos

FAQ Auditoría de Propiedad Intelectual del Software

¿Qué es una auditoría de propiedad intelectual y por qué es importante para las empresas de software?

Una auditoría de propiedad intelectual es una evaluación estructurada de los activos de propiedad intelectual de una compañía, con especial atención a la titularidad del software, los componentes de terceros y la exposición legal vinculada al uso del código. Para las empresas impulsadas por el software, permite verificar que la sociedad es efectivamente titular de la tecnología que comercializa o que dispone de las licencias adecuadas para su uso.

Este proceso incluye la revisión de componentes open source, bibliotecas de terceros y código propietario, con el fin de identificar riesgos que puedan afectar la monetización, la distribución o la valoración del negocio. La auditoría de propiedad intelectual adquiere especial relevancia antes de una ronda de financiación, una adquisición o la formalización de alianzas estratégicas, donde una titularidad incierta o problemas de licenciamiento pueden generar fricción en la transacción o presión sobre el precio.

¿Qué riesgos puede identificar una auditoría de propiedad intelectual?

Una auditoría de propiedad intelectual identifica riesgos que pueden afectar la capacidad de una empresa para comercializar, escalar o defender sus activos de software. Esto incluye riesgos asociados a licencias open source, como el uso de licencias de tipo copyleft que pueden imponer obligaciones de divulgación o distribución si no se gestionan adecuadamente. También detecta conflictos de titularidad, por ejemplo cuando el código ha sido desarrollado por contratistas, exempleados o terceros sin una cesión clara de derechos. Además, puede poner de relieve la exposición a litigios derivada del incumplimiento de licencias, la falta de claridad sobre la procedencia del código o la dependencia de software de terceros sin derechos comerciales válidos.

¿Qué incluye una auditoría de propiedad intelectual?

Una auditoría de propiedad intelectual comprende una revisión estructurada de los activos de software que sustentan el producto de la compañía, con especial atención a la titularidad, el licenciamiento y la exposición comercial. El proceso comienza con un análisis propietario del código fuente para examinar la base de código e identificar todos los componentes de terceros y open source en uso, lo que permite elaborar un inventario completo de licencias open source y generar las correspondientes SBOM. Estos entregables constituyen la base de la evaluación de riesgos de propiedad intelectual. Posteriormente, los hallazgos se analizan con el equipo directivo y los responsables técnicos para validar el uso real, aclarar el alcance del despliegue y diferenciar el código en producción de los elementos heredados o no vinculados al producto. Los resultados se consolidan en un informe preparado para inversores que presenta de forma clara los riesgos identificados, sus implicaciones y las recomendaciones de próximos pasos.

¿Cómo se realiza una auditoría de propiedad intelectual de software?

Una auditoría de propiedad intelectual de software combina el escaneo seguro del código con la validación dirigida por expertos para identificar y evaluar con precisión los riesgos de propiedad intelectual. El proceso comienza con un análisis seguro de la base de código propietario utilizando la infraestructura aislada de Vaultinum, lo que garantiza la confidencialidad del código fuente y su no retención. El escaneo genera un inventario de componentes de terceros y open source, y señala posibles restricciones de licencia que podrían afectar la comercialización. Posteriormente, los resultados se revisan con el equipo directivo y los responsables técnicos para confirmar qué elementos se utilizan realmente en el producto, descartar falsos positivos y diferenciar el código heredado, las dependencias no utilizadas o los componentes que no forman parte del entorno de producción. Este análisis contextual garantiza que las conclusiones reflejen la exposición real en materia de propiedad intelectual y licencias, y no únicamente hallazgos derivados del escaneo técnico.

¿Cómo puede una auditoría de propiedad intelectual de software apoyar un proceso de M&A o de due diligence de inversión?

Una auditoría de propiedad intelectual de software desempeña un papel central en la due diligence de propiedad intelectual al aportar claridad sobre la titularidad del software, las licencias y las dependencias de terceros que sustentan el producto. Permite identificar cuestiones que pueden afectar la valoración, como obligaciones open source no gestionadas o carencias en las licencias comerciales, antes de que afloren en fases avanzadas del proceso. Al documentar de forma clara los riesgos de propiedad intelectual y las vías de remediación, la auditoría contribuye a mitigar el riesgo transaccional y a reducir la incertidumbre para compradores e inversores. Asimismo, se utiliza con frecuencia para respaldar las discusiones sobre declaraciones y garantías e indemnizaciones, y para apoyar a las aseguradoras en la suscripción de coberturas de riesgo transaccional.

¿Cuándo debe una empresa realizar una auditoría de propiedad intelectual de software?

Una empresa debe realizar una auditoría de propiedad intelectual de software antes de cualquier transacción en la que el valor del software sea un elemento central de la tesis de inversión. Habitualmente se lleva a cabo como auditoría previa a una adquisición, ya sea en preparación de una Tech Due Diligence liderada por el comprador o como parte de un proceso de vendor due diligence. Realizar la auditoría de forma anticipada permite identificar y corregir riesgos de propiedad intelectual antes de que se conviertan en puntos de negociación, evitando retrasos, presión sobre la valoración o medidas correctivas de última hora. También resulta relevante antes de una ronda de financiación, un carve-out o la formalización de alianzas estratégicas, donde es imprescindible contar con una visibilidad clara sobre la titularidad y el licenciamiento del software para garantizar un proceso de due diligence fluido y creíble.

¿Qué recibe una empresa tras completar una auditoría de propiedad intelectual de software?

Tras completar una auditoría de propiedad intelectual de software, la empresa recibe un conjunto de entregables claros, adaptados tanto a perfiles técnicos como a responsables de la transacción. Esto incluye SBOM detalladas generadas a partir del análisis del código para los equipos técnicos, así como una SBOM simplificada en formato PDF diseñada para los equipos de negocio, legales y de inversión. La auditoría también produce un informe de propiedad intelectual preparado para inversores que resume los principales hallazgos, los riesgos identificados y las acciones recomendadas. Cuando procede, se facilita además una lista de CVE conocidos asociados a las bibliotecas de terceros identificadas, lo que respalda un análisis técnico más amplio y la evaluación de riesgos.

Artículos relacionados sobre