Audit der Cybersicherheit

Expertenbewertung der Cybersicherheitsresilienz einer Organisation

Umfassender datengestützter Ansatz

Einzigartige Kombination aus Selbsteinschätzung, Quellcode-Scan und Pen-Test

Illustrierter Bewertungsbericht und Aktionsplan auf der Grundlage von Industriestandards

Abgestimmt und abgeschlossen durch unsere Cyber-Experten

Online-Plattform für gemeinsames Management

Unsere Kunden

Prüfung der Cybersicherheit bei Vaultinum

Warum eine Cybersicherheitsprüfung durchführen?

Mit einem Cyber-Audit kann eine Organisation sicherstellen, dass sie grundlegende Praktiken der Cyber-Hygiene eingeführt hat und dass ihre IT-Infrastruktur so gut wie möglich vorbereitet ist, um Cyber-Angriffe abzuwehren und deren Kosten zu begrenzen, sollten sie auftreten.

Das Ignorieren von Cyber-Bedrohungen kann zu direkten und indirekten Kosten führen:

• Kosten für Lösegeld

• Einnahmeverluste durch Unterbrechung der Geschäftstätigkeit

• Rufschädigung

• verpasste Gelegenheiten

• Streitigkeiten nach dem Verkauf

• Kosten für Rechtsstreitigkeiten

• Versicherungstarife

• strafrechtliche Ermittlungen

• Gerichtskosten

• Geldbußen

Mit einem Cyber-Audit kann eine Organisation sicherstellen, dass sie grundlegende Praktiken der Cyber-Hygiene eingeführt hat und dass ihre IT-Infrastruktur so gut wie möglich vorbereitet ist, um Cyber-Angriffe abzuwehren und deren Kosten zu begrenzen, sollten sie auftreten.

Das Ignorieren von Cyber-Bedrohungen kann zu direkten und indirekten Kosten führen:

• Kosten für Lösegeld

• Einnahmeverluste durch Unterbrechung der Geschäftstätigkeit

• Rufschädigung

• verpasste Gelegenheiten

• Streitigkeiten nach dem Verkauf

• Kosten für Rechtsstreitigkeiten

• Versicherungstarife

• strafrechtliche Ermittlungen

• Gerichtskosten

• Geldbußen

Was bringen Audits der Cybersicherheit zutage?

100% sicher, 100% der Zeit

Wir bewahren seit 40 Jahren Quellcodes auf

und wir bieten ein Höchstmaß an Sicherheit

• Die Geheimhaltung des Quellcodes wird durch einen strengen Arbeitsablauf gewährleistet

• Der Upload erfolgt über einen sicheren Server (keine E-Mail, kein SFTP) direkt über unsere Plattform oder über Git

• Vorübergehende Präsenz auf unserem Server mit Löschung nach der Scan-Analyse

• Kein Zugriff durch externe Parteien oder menschliche Ressourcen. Nur der Scanner kann lesen

• Nichtdiskriminierungsvereinbarungen, Garantieschreiben und Vernichtungszertifikate

Mühelose Cybersicherheitsprüfungen: Ein Dashboard, vollständige Kontrolle

Anmeldung

Beantworten Sie die Fragebögen

Hochladen Ihres Quellcodes (Option)

Treffen Sie unseren Experten für Kontextualisierung

Sie erhalten einen Bericht mit Risikoanalyse und Aktionsplan

Prüfung der Cybersicherheit abgeschlossen

Online-Bewertung

Online-Fragebögen zur Analyse potenzieller Cybersicherheitsprobleme in Bezug auf :

• Sicherheitsmanagement und Risikomanagement

• Maßnahmen zur Einhaltung des Datenschutzes

• Maßnahmen zum Schutz von Räumlichkeiten und Geräten

• Netzwerk- und Infrastrukturverwaltungsprozesse

Quellcode-Scan

Unsere einzigartige proprietäre Methodik, sammelt und analysiert Daten über unsere Quellcode-Scanner.

• Identifizierung von Schwachstellen in freiem und OS-Code

• Identifizierung von OSS-Schwachstellen gegenüber NVD und Github

• Bestandsaufnahme der Versionierung und der damit verbundenen bekannten Schwachstellen

• Überprüfung des Inhalts auf Mitwirkende

• Überprüfung des integrierten kommerziellen Codes

• Bewertung des Diebstahlrisikos

Kontextualisierung mit Experten

Nach Abschluss der Online-Bewertung und des Code-Scans passt der Cybersicherheitsexperte die Ergebnisse an den Kontext des geprüften Unternehmens an:

• Überprüfung der Ergebnisse im Kontext der Unternehmensziele

• Identifizierung abschwächender Faktoren

• Verstehen der technologischen Umgebung und der Endnutzung

• Bewertung möglicher Abhilfemaßnahmen, um einen entsprechenden Aktionsplan zu formulieren

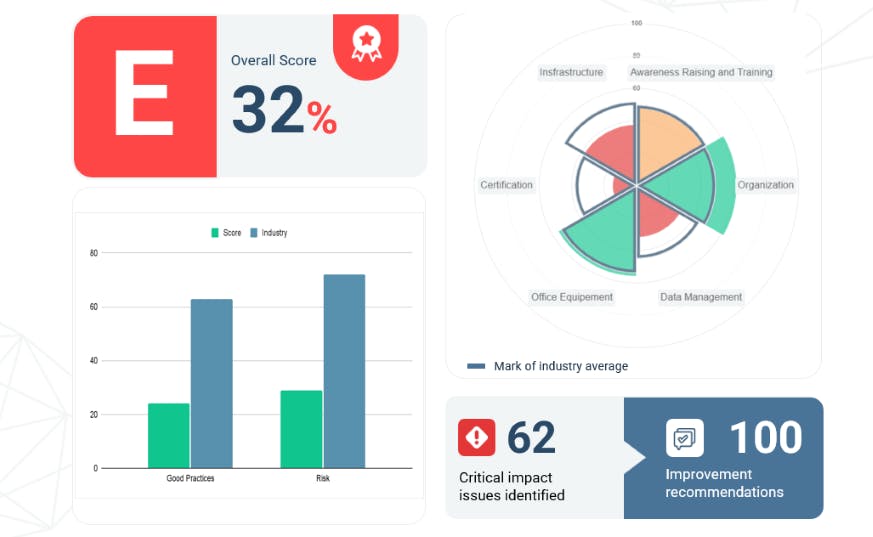

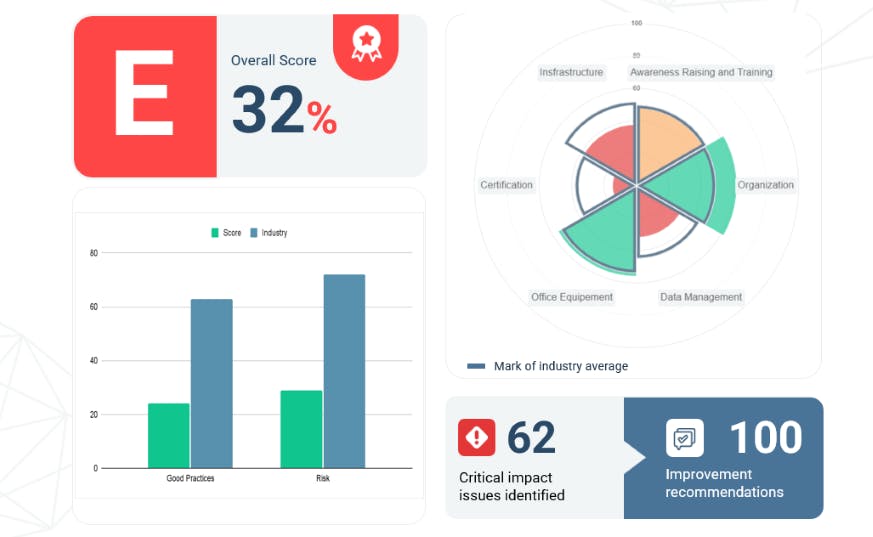

Erstellung eines Risikoberichts

Innerhalb von 3 Wochen wird Vaultinum einen vollständigen Risikobericht vorlegen, der die Ergebnisse zusammenfasst und aufzeigt :

• Gesamtbewertung der Leistung im Vergleich zur Branche

• Die wichtigsten Cybersicherheitsrisiken und vorgeschlagene Abhilfemaßnahmen

• Operativer Aktionsplan

• Expertenwissen zur Versachlichung der Risiken und Empfehlungen

Pen-Tests auf Anfrage

Ein Penetrationstest deckt Anfälligkeiten und Schwachstellen in den Systemanwendungskonfigurationen und der Netzwerkinfrastruktur auf, die zu Datenverletzungen, Viren oder Ransomware führen könnten.

Penetrationstests werden oft als "Probelauf" gesehen, um sich auf einen echten Angriff vorzubereiten, und die ISO 27001- oder PCI-Standardvorschriften verlangen von Unternehmen die regelmäßige Durchführung von Pen-Tests und Sicherheitsüberprüfungen.