Audit des geistigen Eigentums von Software

Identifizierung und Management von IP-Risiken im Zusammenhang mit der Nutzung von Software und Open Source

Umfassender datengestützter Ansatz

Einzigartige Technologie zum Scannen des Quellcodes

Vollständiger Bericht mit Bewertung, Branchen-Benchmarks und Korrekturen

Entschärfung und Ergänzung durch unsere IP-Experten

Sie wählen die IP-Audits von Vaultinum

Verständnis für die Verwendung von Open-Source-Lizenzen und deren Einschränkungen

Permissiv

Permissiv

• Die Weiterverbreitung der Originalsoftware und ihrer modifizierten Versionen ist frei und kann unter einer anderen Lizenz erfolgen.

• Dies ermöglicht die Entwicklung von proprietärer Software aus freien Komponenten.

• Beispiele: Apache, MIT, und BSD

Schwaches Copyleft

Schwaches Copyleft

• Nur geänderte oder abgeleitete Werke der ursprünglichen Open-Source-Software müssen unter derselben Lizenz veröffentlicht werden. Der Rest der Software kann unter anderen AGBs lizenziert werden.

• Beispiele: GNU Lesser General Public License (LGPL) und die Mozilla Public License (MPL)

Sicherheit

Sicherheit

• Erfordert, dass jede Software, die den ursprünglichen Open-Source-Code enthält oder darauf basiert, ebenfalls unter derselben Lizenz veröffentlicht werden muss

• Schränkt die Möglichkeiten ein, die Software als proprietär zu vertreiben.

• Beispiel: GNU GPL, Affero General Public License (AGPL)

100% sicher, 100% der Zeit

Wir bewahren seit 40 Jahren Quellcodes auf

und wir bieten ein Höchstmaß an Sicherheit

• Die Geheimhaltung des Quellcodes wird durch einen strengen Arbeitsablauf gewährleistet

• Der Upload erfolgt über einen sicheren Server (keine E-Mail, kein SFTP) direkt über unsere Plattform oder über Git

• Vorübergehende Präsenz auf unserem Server mit Löschung nach der Scan-Analyse

• Kein Zugriff durch externe Parteien oder menschliche Ressourcen. Nur der Scanner kann lesen

• Nichtdiskriminierungsvereinbarungen, Garantieschreiben und Vernichtungszertifikate

Wie funktioniert das IP-Audit von Vaultinum?

Eintragen

Füllen Sie die Online-Bewertung aus

Hochladen des Quellcodes

Treffen Sie unseren Experten für Kontextualisierung

Sie erhalten einen Bericht mit Risikoanalyse und Aktionsplan

IP-Audit abgeschlossen

Online-Bewertung

Diese Reihe von Online-Fragebögen zielt darauf ab, potenzielle Probleme im Bereich des geistigen Eigentums zu identifizieren, darunter :

• Risiken im Zusammenhang mit geistigem Eigentum

• Schutz und Verwaltung von Rechten des geistigen Eigentums

• Risiken im Zusammenhang mit Software von Drittanbietern, unabhängig davon, ob es sich um freie oder kommerzielle Software handelt

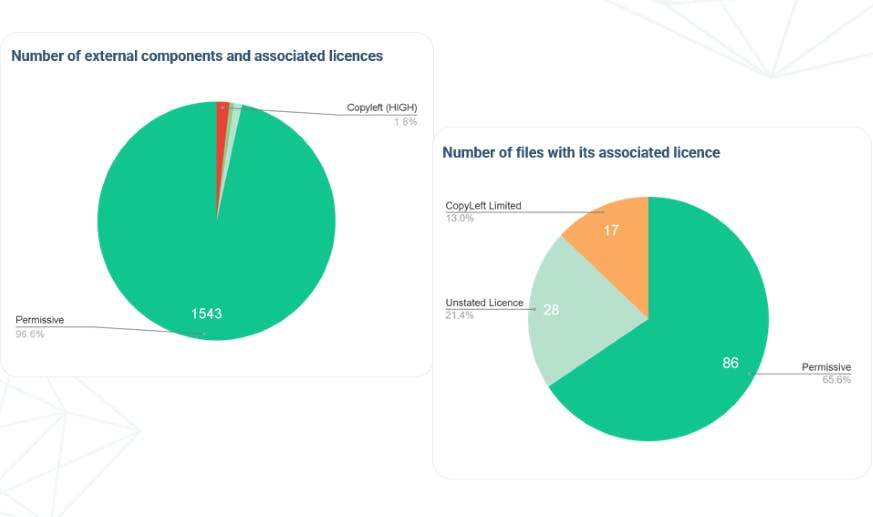

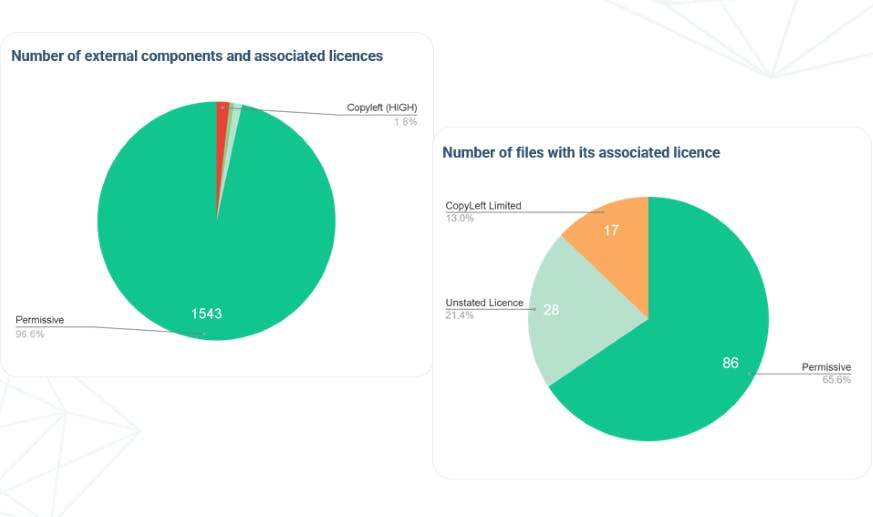

Quellcode-Scan

Mit unserer proprietären Methodik werden Daten von 5 Scannern gesammelt und analysiert, die produzieren :

• Bestandsaufnahme der in den Code eingebetteten Open-Source-Lizenzen

• Die Kategorisierung der Open-Source-Lizenzen nach Risikoniveau

• Die Erkennung von kontaminierenden modifizierten Open-Source-Softwareelementen

• Die Analyse der Veralterung von Open-Source-Software und der damit verbundenen Cybersicherheitsschwachstellen

Kontextualisierung mit Experten

Nachdem die Fragebögen und der Scan des Quellcodes abgeschlossen sind, passen unsere Experten die Ergebnisse an den Kontext des geprüften Unternehmens an, mit dem Ziel :

• Die Ergebnisse im Kontext der Unternehmensziele zu betrachten

• Faktoren zur Minderung der Auswirkungen zu identifizieren

• Das technologische Umfeld und die Endnutzung zu verstehen

• Den Zeitrahmen für die Formulierung eines Aktionsplans bewerten

Erstellung eines Risikoberichts

Innerhalb von drei Wochen liefert Vaultinum einen Risikobericht, der die folgenden Punkte beleuchtet:

• Gesamtleistung im Vergleich zu den Industriestandards

• Hauptrisiken im Zusammenhang mit geistigem Eigentum und vorgeschlagene Korrekturmaßnahmen

• Art der verwendeten Open Source, Kompatibilität und Risiken

• Operativer, bezifferter Aktionsplan mit Umsetzungsfrist