Due Diligence Tecnologica

Scalabilità | Cybersecurity | Proprietà intellettuale | IA

Approccio completo basato sui dati

Metodologia di scansione del codice sorgente unica nel suo genere

Risultati mitigati e completati da esperti IT

Identifica il debito tecnico e riduce i rischi

Valutazione dell'allineamento con la strategia aziendale

I nostri clienti

Efficienza, competenza e sicurezza: le nostre 3 promesse a tutti i nostri clienti.

Rischi di sicurezza informatica

Rischi di sicurezza informatica

Furto di dati

Ransomware

Costi di opportunità

Conseguenze sulla reputazione

Riduzione dell'efficienza

Multe regolamentari / Contenzioso

Rischi legati alla proprietà intellettuale

Rischi legati alla proprietà intellettuale

Restricciones del software de código abierto

Pérdida de la propiedad intelectual

Litigios

Costes de conformidad

Pérdida de valor de los activos

Rischi di scalabilità e manutenibilità

Rischi di scalabilità e manutenibilità

Reingeniería

Aumento de los costes de desarrollo

Retrasos en la entrega de funcionalidad

Menor fiabilidad

Deuda técnica elevada

Aree chiave di interesse: cosa valuta la nostra Tech Due Diligence

• Valutazione del capitale umano: analizziamo la capacità del team IT di condividere le conoscenze e di eseguire la roadmap tecnologica

• Valutazione dell'intera architettura e infrastruttura: garantiamo che questi sistemi siano sicuri, affidabili e scalabili per supportare la crescita futura

• Allineamento con la strategia aziendale: verifichiamo che la roadmap tecnologica e gli investimenti abbiano il potenziale per generare un valore significativo

Un processo semplice: Gestite il vostro portafoglio con un unico cruscotto

Crea il tuo account

Rispondere ai questionari online

Caricare il codice sorgente (opzione)

Incontra il nostro esperto di contestualizzazione

Ottenere un rapporto con analisi dei rischi e piano d'azione

La tua verifica è in corso

100% sicuro, 100% del tempo.

Conserviamo i codici sorgente da 40 anni e forniamo i più alti livelli di sicurezza.

- Segretezza del codice sorgente garantita da un rigoroso flusso di lavoro

- Upload effettuato tramite server sicuro (no email, no SFTP) direttamente attraverso la nostra

piattaforma o via Git

- Presenza temporanea sul nostro server con cancellazione totale dopo l'analisi della scansione

- Nessun accesso da parte di soggetti esterni o risorse umane. Solo lo scanner può leggere

- Accordi di non divulgazione, lettere di garanzia e certificati di distruzione

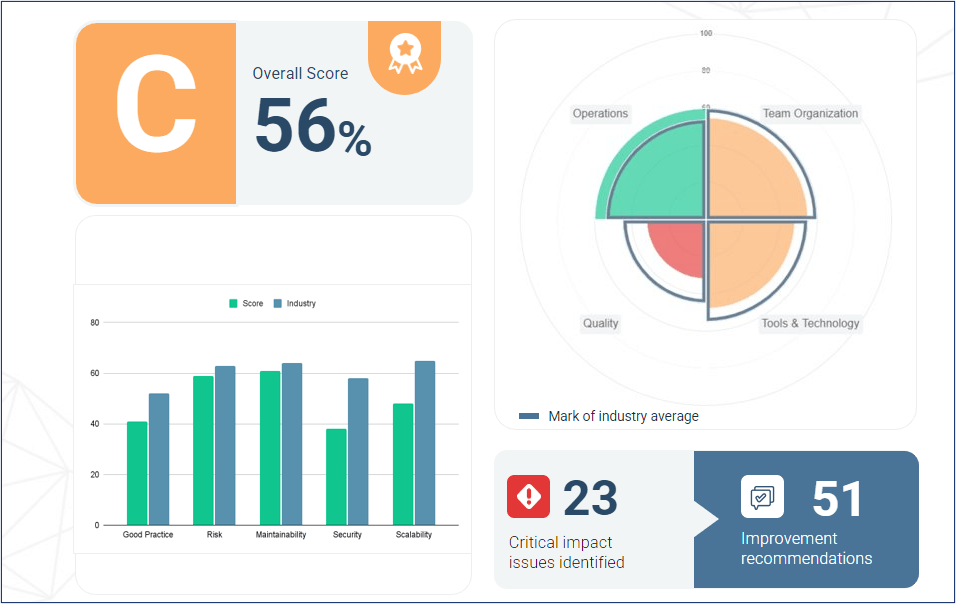

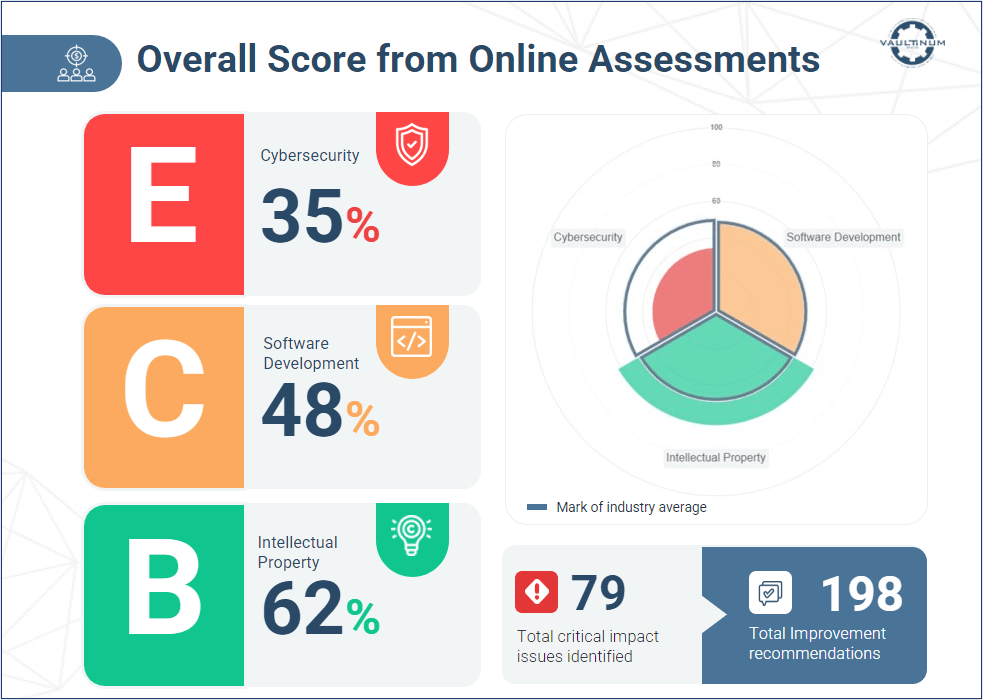

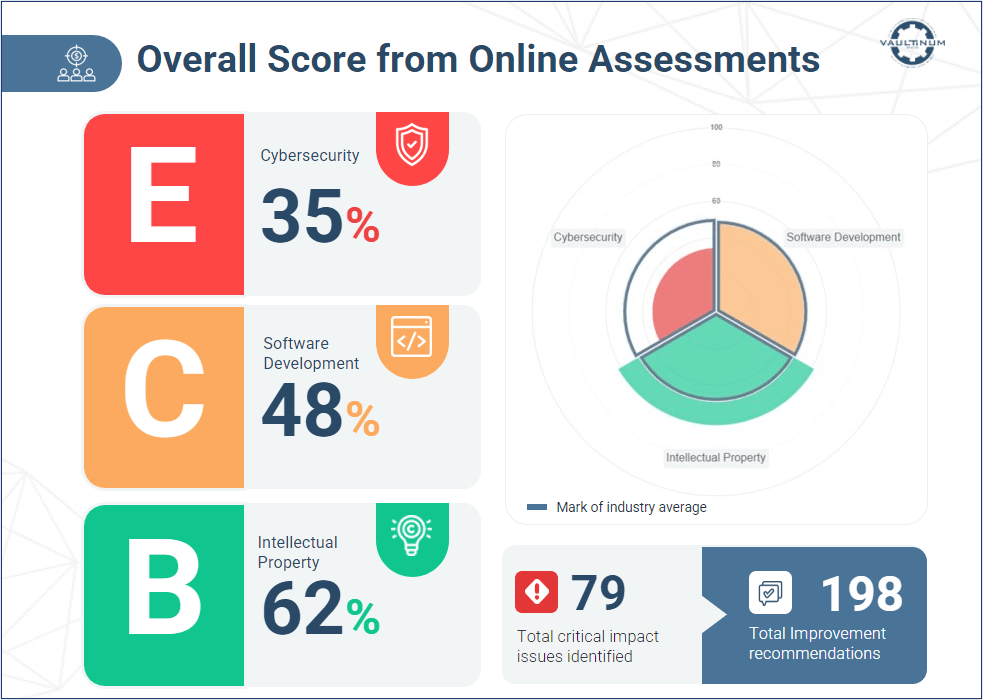

Valutazione online

Una serie di questionari online per valutare la gestione da parte dell'organizzazione sottoposta ad audit di:

• Pratiche di sicurezza informatica

• Protezione della proprietà intellettuale

• Sviluppo del software

• Organizzazione dell'infrastruttura IT

• Processi GDPR

Scansione del codice sorgente

La nostra esclusiva metodologia di scansione del codice sorgente raccoglie l'analisi dei dati da 10 scanner, tra cui:

• Scansione delle vulnerabilità informatiche

• Igiene e maturità del codice

• Scansione delle dipendenze OSS

• Scansione del copia/incolla OSS

• Scansione delle modifiche OSS

• Analizzatore Git per la scalabilità...

Contestualizzazione con gli esperti

Una volta completata la valutazione online e la scansione del codice i nostri esperti adattano i risultati al contesto della dell'azienda sottoposta ad audit per:

• Rivedere i risultati nel contesto degli obiettivi aziendali

• Identificare i fattori di attenuazione

• Comprendere l'ambiente tecnologico e l'utilizzo finale

• Valutare le tempistiche per formulare un piano d'azione

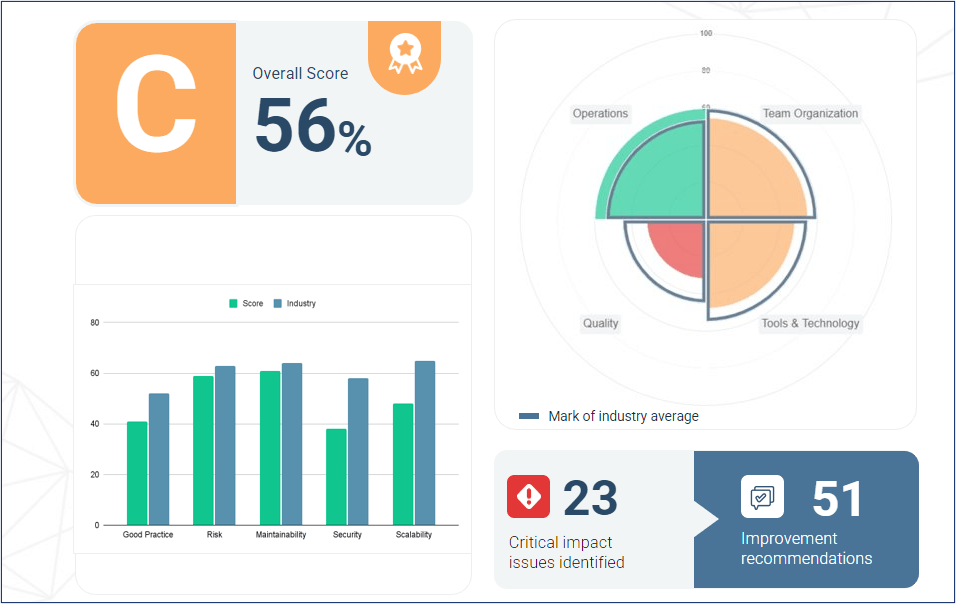

Consegna di un rapporto sui rischi

Entro 3 settimane, Vaultinum consegnerà una relazione completa sui rischi e un piano d'azione che evidenzi:

• Livello di rischio

• Scalabilità dell'asset tecnologico

• Prontezza del cloud

• Predisposizione alla costruzione

• Rischio stimato OPEX e CAPEX

• Analisi bottom-up che porta a una maggiore precisione

• Profondo background tecnologico per concretizzare i rischi e le raccomandazioni